Apache Superset漏洞:不安全的默认配置使服务器暴露于RCE攻击之下

Apache Superset开源数据可视化软件的维护者已发布了修复程序,解决可能导致远程代码执行的不安全默认配置。

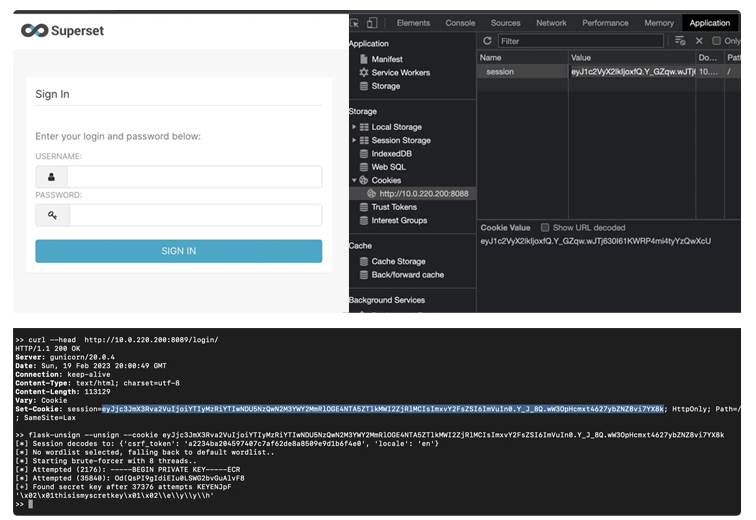

该漏洞被跟踪为 CVE-2023-27524(CVSS 分数:8.9),影响 2.0.1 之前的版本,并与使用默认SECRET_KEY有关,攻击者可能会滥用该默认来验证和访问暴露在互联网设备上未经授权的资源。

Horizon3.ai 首席架构师将该问题描述为“Apache Superset中一个危险的默认配置,允许未经授权的攻击者获得远程代码执行、获取凭证和泄露数据。”

值得注意的是,该缺陷不会影响已将SECRET_KEY配置的默认值更改为加密安全性更高的随机字符串的Superset实例。

这家网络安全公司发现,在安装时,SECRET_KEY的默认值为“\x02\x01thisismyscretkey\x01\x02\\e\\y\\y\\h”。该公司表示,在2021年10月,1288台可公开访问的服务器中,有918台使用了默认配置。

知道密钥的攻击者可以通过伪造会话cookie以管理员身份登录到这些服务器,并获得对系统的控制权。

在2022年1月11日,项目维护者试图通过在Python代码中将SECRET_KEY值旋转为“CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET”以及覆盖它的用户指令来纠正问题。

Horizon3.ai 表示,进一步发现了另外两个SECRET_KEY配置,这些配置被分配了默认值“USE_YOUR_OWN_SECURE_RANDOM_KEY”和“thisISaSECRET_1234”。

在2023年2月使用这四个密钥进行的扩展搜索中,发现了3176个实例,其中2124个使用了一个默认密钥。受影响的企业包括大公司、小公司、政府机构和大学。

在向Apache安全团队披露信息之后,于2023年4月5日发布了一个新的更新(版本2.1),通过阻止服务器在配置默认SECRET_KEY时完全启动来填补安全漏洞。

安全专家表示:“这个修复并不是万无一失的,因为如果Superset是通过docker-compose文件或helm模板安装的,那么它仍然可以使用默认的SECRET_KEY来运行。”

“docker-compose 文件包含一个新的默认SECRET_KEY TEST_NON_DEV_SECRET,我们怀疑某些用户会在不知不觉中运行Superset。某些配置还将admin设置为管理员用户的默认帐户。

来源:

https://thehackernews.com/2023/04/apache-superset-vulnerability-insecure.html