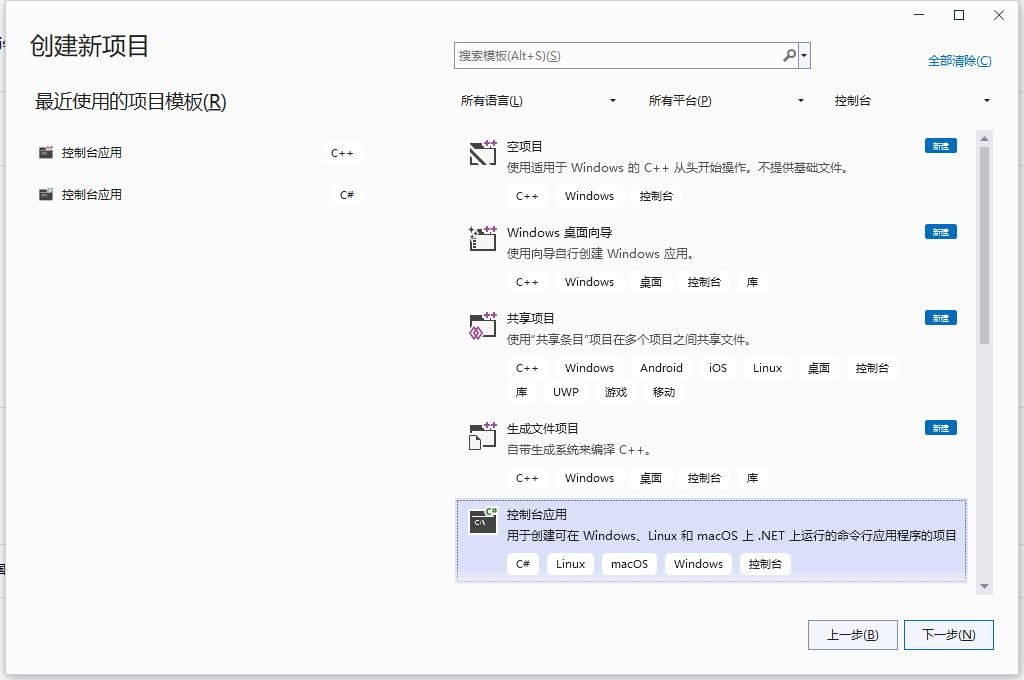

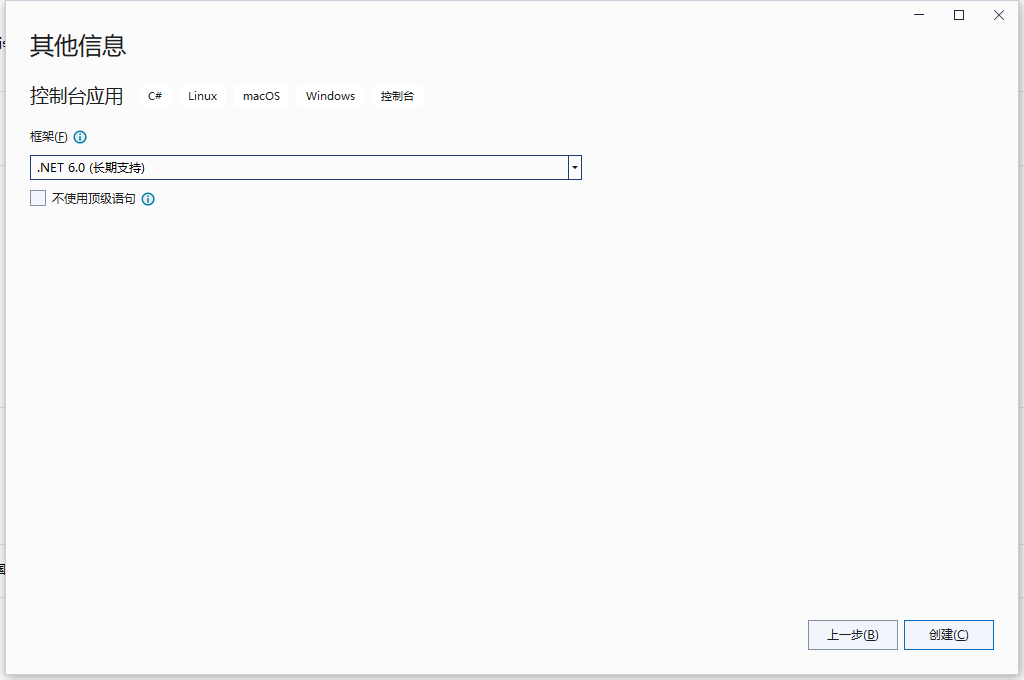

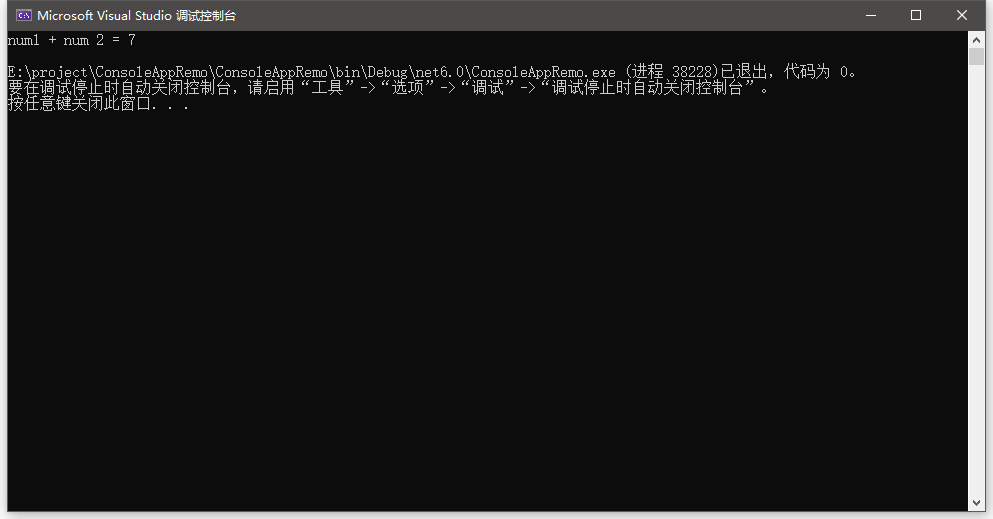

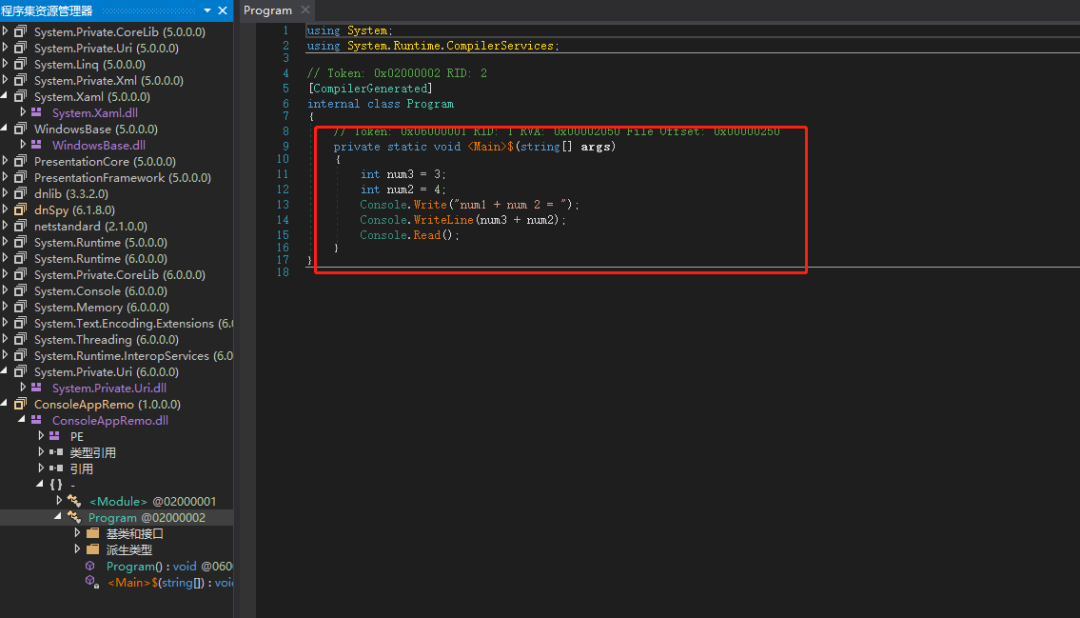

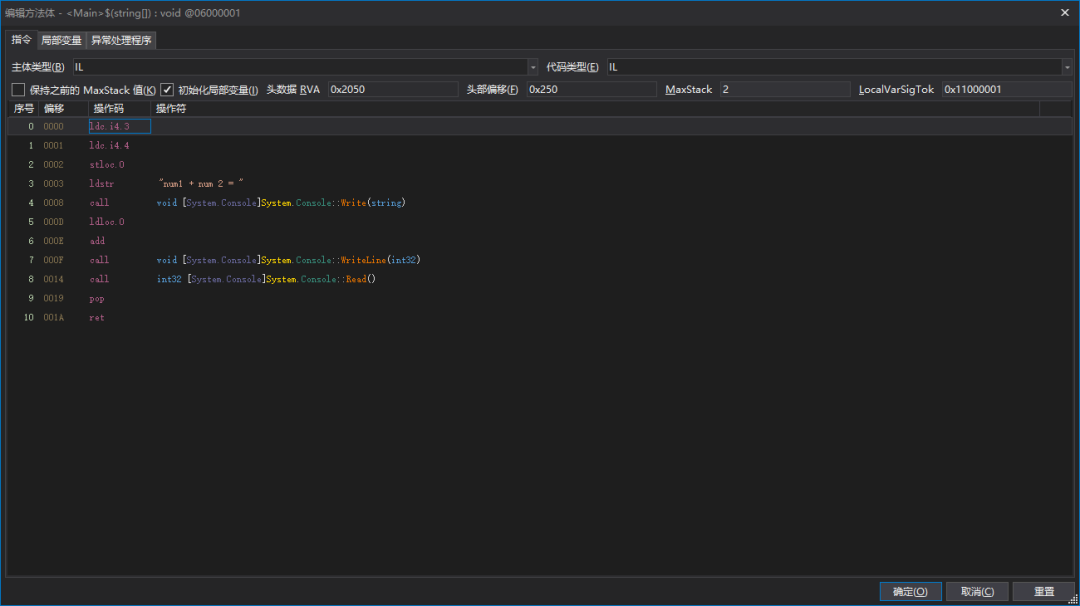

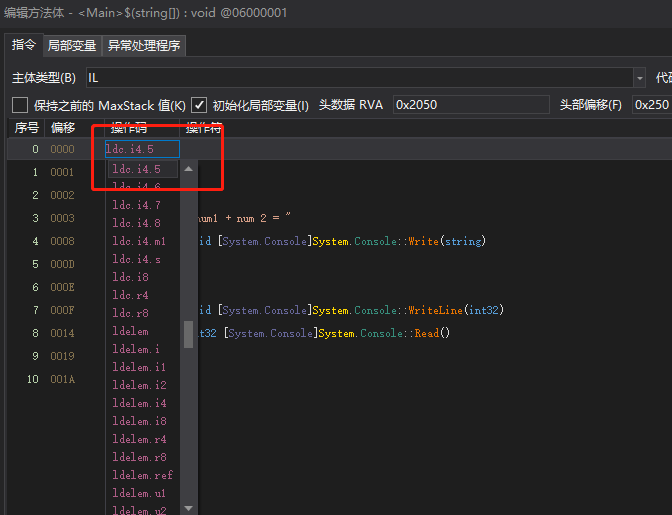

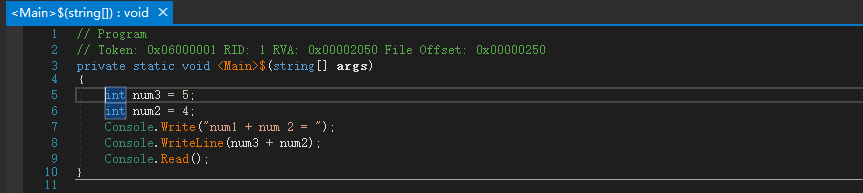

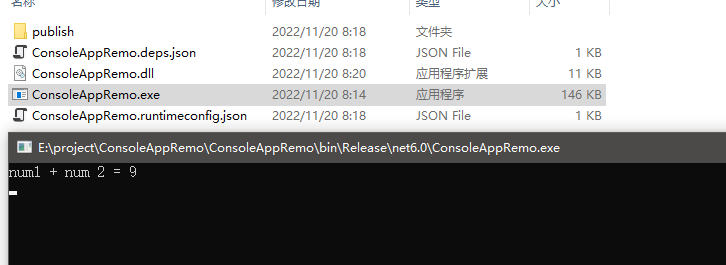

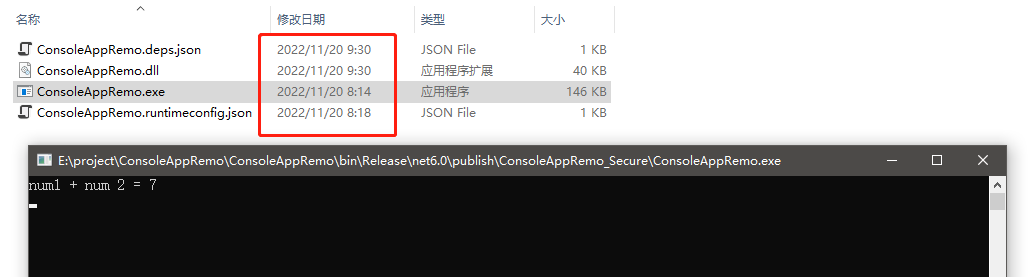

// See https://aka.ms/new-console-template for more informationint num1 = 3;int num2 = 4;Console.Write("num1 + num 2 = ");Console.WriteLine(num1 + num2);Console.Read();

推荐阅读: ASP.NET Core 中的微服务架构 .NET Core 搭建 Ocelot及使用 C# 多线程之高级篇 定制 ASP.NET Core 的身份认证 C# 11:接口中的静态抽象成员 .NET Conf China 2022 第一批讲师阵容大揭秘!整个期待了! 点击下方卡片关注DotNet NB

一起交流学习

▲ 点击上方卡片关注DotNet NB,一起交流学习

请在公众号后台

回复 【路线图】获取.NET 2021开发者路线图 回复 【原创内容】获取公众号原创内容 回复 【峰会视频】获取.NET Conf开发者大会视频 回复 【个人简介】获取作者个人简介 回复 【年终总结】获取作者年终总结 回复 【加群】加入DotNet NB 交流学习群 长按识别下方二维码,或点击阅读原文。和我一起,交流学习,分享心得。