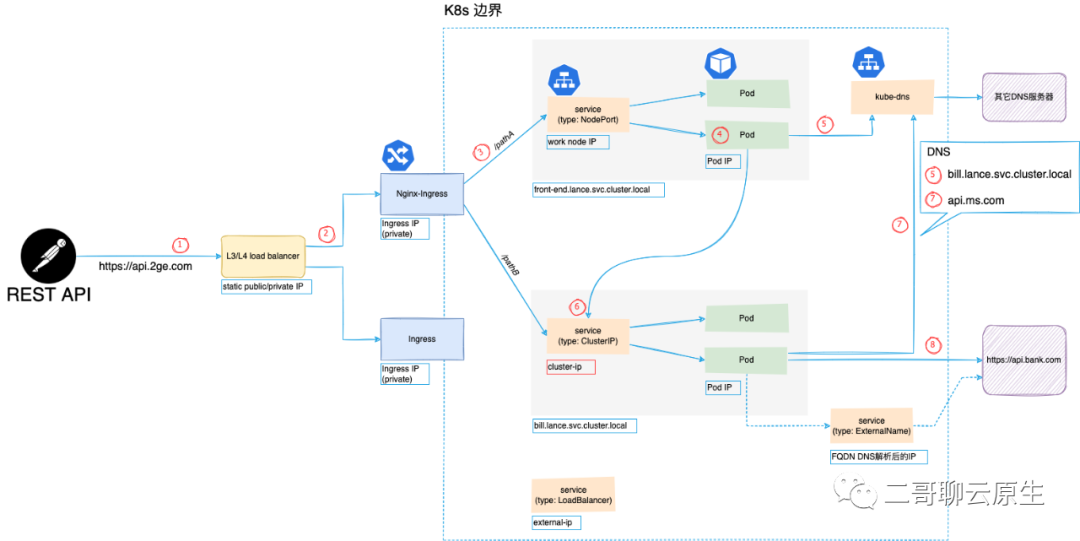

K8s 常用 IP 地址类型知多少

k8s技术圈

共 4213字,需浏览 9分钟

· 2022-05-24

大家好,我是二哥。

1. 示例介绍

2. L4 LB IP

src/dst ip, src/dst port, proto),再加上负载均衡设备所设置的服务器选择方式,决定最终选择的内部服务器。它是一种基于IP+端口的负载均衡方式。3. Ingress IP

4. service IP

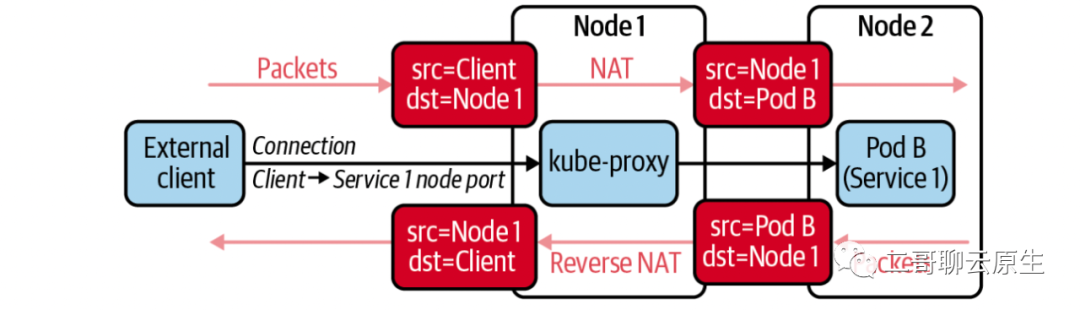

4.1 NodePort

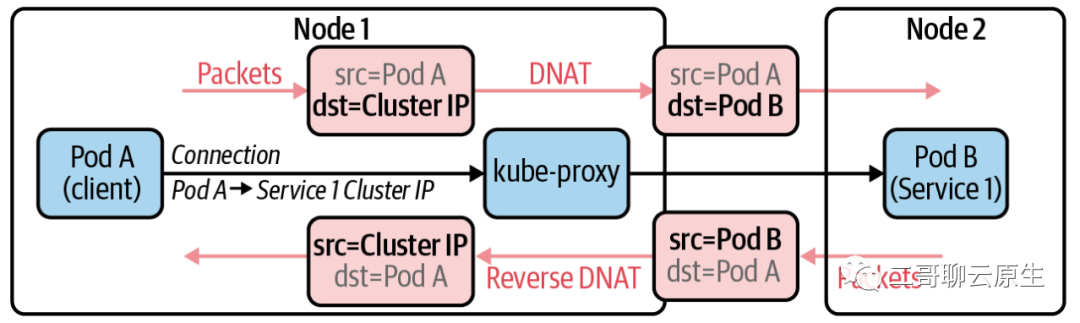

4.2 ClusterIP

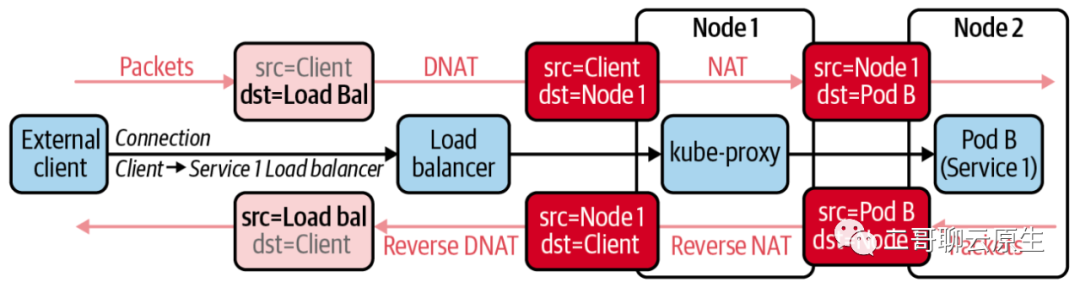

4.3 LoadBalancer

lance@2ge:~$ kubectl get svc -n lancehbzhangNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEprom-service NodePort 10.110.115.278080:30000/TCP 14d lance@2ge:~$ kubectl get svc -n lancehbzhangNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEfront-service LoadBalancer 10.110.115.27 220.181.38.148 8080:30000/TCP 14d

首先看到 LoadBalancer 可以向 K8s cluster 边界之外提供服务 。 LoadBalancer 的实现依赖于 NodePort service 。 整个过程既用到 DNAT 又用到了 full NAT 。

4.4 ExternalName

5. Pod IP

6. 预告

评论

ipaddr-pyPython IP 地址操作库

ipaddr-py是Python的IPv4/IPv6操作库,用来create/poke/manipulateIPv4/IPv6地址和前缀。

ipaddr-pyPython IP 地址操作库

0

IP地址查询源码下载

主要功能:1、输入域名或IP地址查询所属地理区域;2、DIV+CSS模板方便修改;3、可自己升级更新IP数据库;3、免费、开源程序。演示:http://www.damazha.com/tool/ip

IP地址查询源码下载

0

K8S 常用资源 YAML 详解

原文链接:https://blog.51cto.com/qiangsh/5017886 Pod资源对象yaml详解 apiVersion: v1 #必选,版本号,例如v1kind: Pod #必选,指定创建资源的角色/类型 metadata: #必选,资源的元数据/属性 ...

DevOps技术栈

0

有了 IP 地址,为什么还要用 MAC 地址?

在公众号后台回复: JGNB ,可获取杰哥原创的 PDF 手册。 IP地址和MAC地址可以类比生活中寄快递的过程。 在整个网络中数据被封装成数据报文进行发送,就像我们生活中寄快递时将物品放进包裹中。而数据在路由器之间的...

杰哥的IT之旅

0