CISA 在其已知利用漏洞目录中新增15个新漏洞

美国网络安全与基础设施安全局(CISA)在“已知被利用漏洞目录”中又增加了15个漏洞。

“已知被利用漏洞目录”是威胁行为者在攻击中滥用的已知漏洞列表,这些漏洞需要由联邦民事执行局 (FCEB) 机构解决。

根据具有约束力的操作指令(BOD) 22-01:降低已知被利用漏洞的重大风险,FCEB机构必须在截止日期前解决已识别的漏洞,以保护其网络免受利用目录中漏洞的攻击。

专家还建议企业组织审查已知利用漏洞目录 并解决其基础设施中的漏洞。

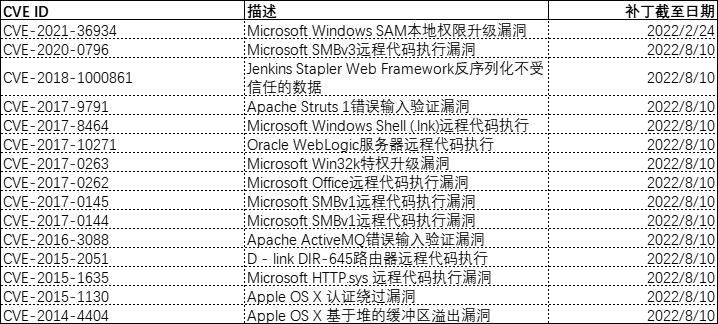

以下是添加到目录中的漏洞列表:

其中一个漏洞是Microsoft Windows SAM(安全帐户管理器)漏洞中的特权提升漏洞。

微软在发布的公告中写道:成功利用此漏洞的攻击者可以使用SYSTEM权限运行任意代码。然后攻击者可以安装程序,查看、更改或删除数据。或者创建具有完全用户权限的新账户。攻击者必须有能力在受害系统上执行代码才能利用此漏洞。

该机构还增加了影响D-Link DIR-645路由器的CVE-2015-2051远程代码执行漏洞。去年11月,AT&T的研究人员发现了一个新的BotenaGo僵尸网络,它利用了33个漏洞来攻击数百万路由器和物联网设备,包括一个用于上述RCE的漏洞。

在已发布的新增漏洞中,也有一些旧漏洞,如CVE-2014-4404 Apple OS X基于堆的缓冲区溢出漏洞。目录中增加的另一个旧问题是SMBv3协议中的CVE-2020-0796漏洞,vxers可以利用该漏洞实施“蠕虫”恶意软件。

加上这15个漏洞,CISA的已知被利用漏洞目录中的漏洞数量达到368个。

漏洞利用造成的影响不容小觑,根据美国国家标准与技术局(NIST)、国家漏洞数据库(NVD)的数据显示,90%以上的网络安全问题是由软件自身的安全漏洞被利用导致!

通过安全可信的自动化静态代码检测工具能有效减少30-70%的安全漏洞,诸如缓冲区溢出漏洞、注入漏洞及XSS等。此外静态代码检测有助于开发人员第一时间发现并修正代码缺陷,这将为开发人员节省大量时间,同时也能降低企业维护安全问题的成本。作为传统网络安全防御措施的重要补充手段,使用静态代码检测工具提高软件自身安全性已成为国际共识。

文章来源:

https://securityaffairs.co/wordpress/127902/security/known-exploited-vulnerabilities-catalog-flaws.html