金融机构总是容易成为网络攻击者的目标,他们体积规模庞大网络环境复杂,其中任何一个脆弱的环节都可能让黑客大捞一笔。

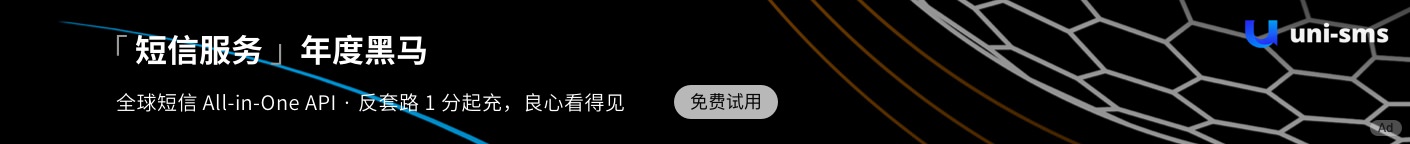

一个以获取大笔资金为目标的网络犯罪团伙利用一种名为Sardonic的新恶意软件攻破了美国一家金融机构的网络。被观察到在被感染的系统上部署了一个全新的后门,这表明运营商正在不断地改造他们的恶意软件库,以避免被检测到。

FIN8是此次事件背后的威胁行动者,至少从2016年1月开始活跃,以零售、餐饮、酒店、医疗和娱乐行业为目标,最终目标是从POS系统中窃取支付卡数据。

这个威胁行为者的恶意武器包括大量的工具和战术,从POS恶意软件(例如BadHatch, PoSlurp/PunchTrack, PowerSniff/PunchBuggy/ShellTea)到Windows零日漏洞和鱼叉式钓鱼。

罗马尼亚网络安全技术公司Bitdefender将之前未记录在案的恶意软件称为“ Sardonic ”,在FIN8针对位于美国的一家未名金融机构发起的攻击失败后,在调查中遇到了这种恶意软件。

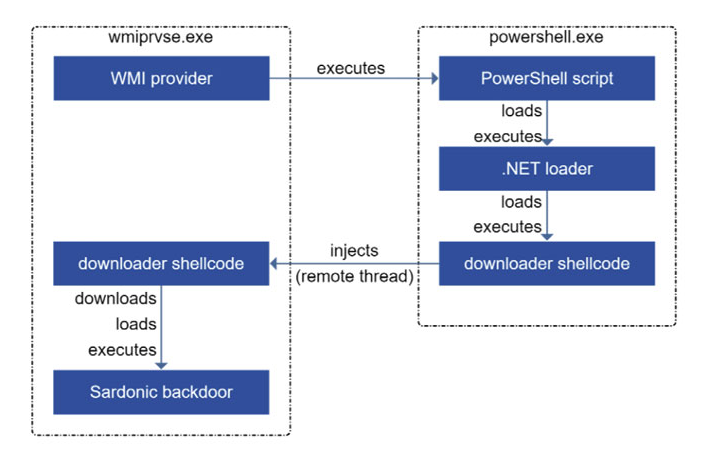

安全人员在一份报告中说:“Sardonic后门功能非常强大,可以帮助威胁者在不更新组件的情况下利用新的恶意软件。”

自2016年1月问世以来,FIN8利用了多种技术,如鱼叉式钓鱼和恶意软件,如PUNCHTRACK和BADHATCH,从销售点(POS)系统窃取银行卡数据。

该威胁组织以在两次活动之间延长休息时间以微调其战术,并提高其行动的成功率而闻名,主要通过“living off the land”攻击,使用内置工具和界面进行网络入侵,例如PowerShell以及利用sslip.io等合法服务来掩饰他们的活动。

今年3月初,Bitdefender透露FIN8在中断一年半之后回归,其目标是美国、加拿大、南非、波多黎各、巴拿马和意大利的保险、零售、技术和化学行业,并推出了改进版的BADHATCH 植入程序并具有升级的功能,包括屏幕捕获、代理隧道、凭据盗窃和无文件执行。

在该公司分析的最新事件中,据称渗透到目标网络进行详细的侦察,然后进行横向移动和特权升级活动来部署恶意软件负载。研究人员说:“为了继续特权升级和横向移动,曾多次尝试在域控制器上部署Sardonic后门,但恶意的命令行被阻止了。”

Sardonic用 C++编写,不仅采取措施在受感染的机器上建立持久性,而且还配备了允许它获取系统信息、执行任意命令以及加载和执行附加插件的功能,其结果被传输到远程攻击者控制的服务器。

如果有什么不同的话,最新的发展是FIN8通过加强其能力和恶意软件交付基础设施的战术发生转变。在数字化、移动化、实时化的背景下,金融机构帐户、渠道、数据及基础设施等方面的关联性不断增强,业务连续性管理难度增大。不难发现,针对金融机构的网络安全事件频繁发生,数据泄露、盗取加密货币、勒索攻击等等,为企业带来严重影响。但有些机构的安全意识依旧薄弱,一味追求用户体验及效率。

为了降低与金融恶意软件相关的风险,建议公司更加重视在技术方面安全建设,尤其软件安全是网络安全最基础防线,确保软件安全要在软件开发过程中重视代码缺陷等问题,利用静态代码检测等自动化技术,加强代码安全建设及漏洞检测,通过提升软件自身安全性为网络安全筑牢根基,从而降低金融机构遭到网络攻击的风险。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=2512786514d54c5d831b977eddecede9

https://thehackernews.com/2021/08/researchers-uncover-fin8s-new-backdoor.html