发现 2 个恶意 Python 第三方库,大家小心别中招!

共 1151字,需浏览 3分钟

· 2020-01-18

点击上方Python知识圈,选择设为星标

回复1024获取Python资料

来源 | 编程派

阅读文本大概需要 2 分钟。

库的名称肉眼很难区分,大家注意检查自己是否使用了里面提到的两个恶意库。

Python 软件包索引(PyPI)中混入了两个 Python 软件包的恶意版本,目的是从 Python 开发人员的项目中窃取 SSH 和 GPG 密钥。

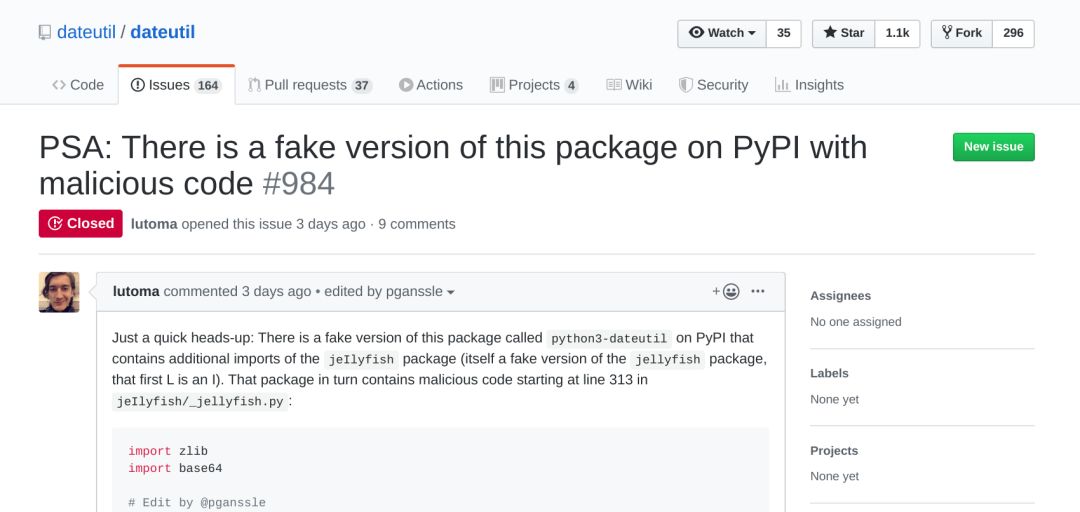

其中一个恶意库通过使用域名抢注来模拟合法库,它的名称为“python3-dateutil”,是对“dateutil”这个软件包的模仿,带有标准 Python datetime 模块的扩展。

python3-dateutil 本身不包含危险代码,但包含导入名为“jeIlyfish”(注意,第一个“L”实际上是“I”)的软件包的语句,而这是“jellyfish ”库的伪造版本。这个伪造的库是从 GitLab 的仓库中下载的,它混淆了代码,该代码收集了 SSH 和 GPG 密钥以及受感染系统上的目录列表,并将其发送给攻击者。

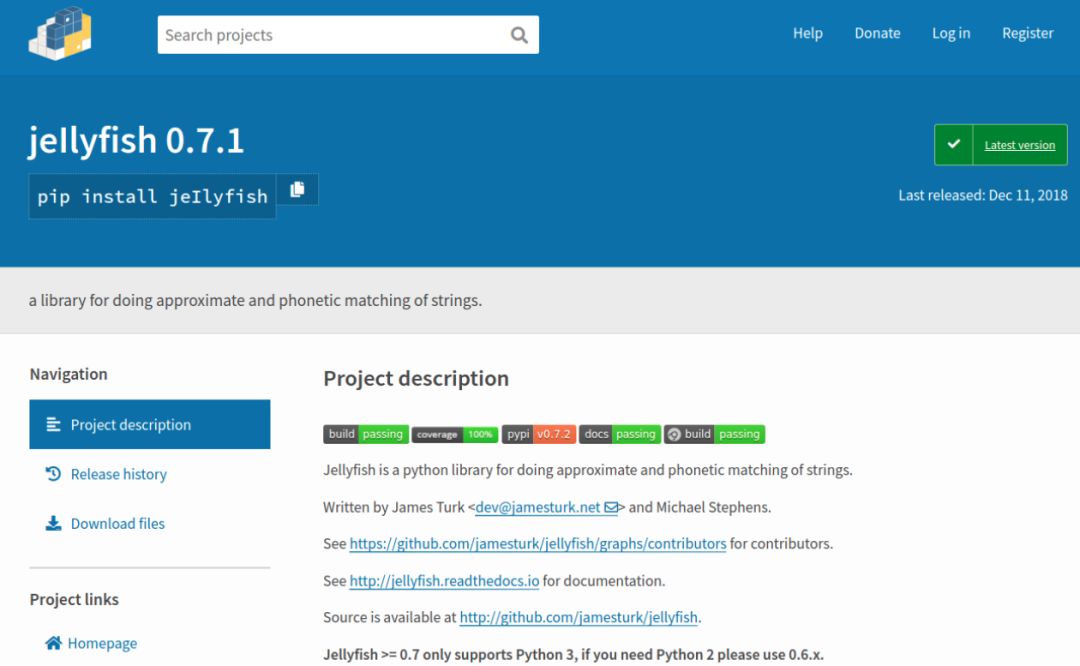

自 2018 年 12 月 11 日以来,PyPI 中一直存在恶意的“jeIlyfish”。

德国开发人员 Lukas Martini 于 12 月 1 日发现了这两个库 ,并向 Python 安全团队报告,几个小时后,团队便采取了行动将其删除。

提醒使用“dateutil”和“jellyfish”的开发者,都检查一下是否导入或下载了不正确的软件包。

来源:https://www.bleepingcomputer.com/news/security/malicious-python-package-available-in-pypi-repo-for-a-year

一个学习Python的人,喜欢分享,喜欢搞事情!长按下图二维码关注,和你一起领悟Python的魅力。

Python知识圈公众号的交流群已经建立,群里可以领取 Python 和人工智能学习资料,大家可以一起学习交流,效率更高,如果是想发推文、广告、砍价小程序的敬请绕道!一定记得备注「交流学习」,我会尽快通过好友申请哦!通过好友后私聊我「学习资料」或者「进群」都可以。

扫码添加,备注:交流学习

往期推荐0102

删除系统 Python 引发的惨案,千万不要动系统自带的 Python

分享给你的朋友

点个在看